-

El malware para Linux que roba contraseñas funcionó durante 3 años y nadie se dio cuenta

No es demasiado tarde para comprobar si un dispositivo Linux que utilizas ha sido atacado.

-

El problema de seguridad con XZ Utils

El viernes 29 de marzo de 2024 la comunidad Linux se vio conmocionada por un aviso urgente emitido por Red Hat (IBM). En este post explicamos cuál es exactamente el problema de seguridad con XZ Utils, cuáles son las distribuciones Linux afectadas y cómo solucionarlo.

-

El ransomware Mallox se dirige a servidores MS SQL no seguros

En los últimos tiempos, el mundo ha sido testigo de un alarmante aumento de las ciberamenazas, y los ataques de ransomware han cobrado protagonismo como una de las formas más nefastas de extorsión digital. Entre ellos, el ransomware Mallox ha surgido como una amenaza particularmente formidable, dirigida a servidores MS SQL no seguros y causando daños significativos a empresas y organizaciones.

-

El regreso de Spectre

El regreso de Spectre suena como la próxima película de James Bond, pero en realidad es el descubrimiento de dos nuevos ataques de CPU estilo Spectre.

-

El repositorio PyPI contienen código potencialmente inseguro

Investigadores de la Universidad de Turku (Finlandia) dieron a conocer hace poco los resultados de un análisis que realizaron a los paquetes en el repositorio de PyPI para el uso de construcciones potencialmente peligrosas que podrían generar vulnerabilidades. En el análisis que se realizó a cerca de 197.000 paquetes se identificó a 749.000 posibles problemas de seguridad.

-

Emiten una "alerta crítica" de nivel 5 tras detectar más de 100 fallos de seguridad en productos de Microsoft

Los expertos recomiendan actualizar lo antes posible el 'software' afectado y evitar así el ataque de ciberdelincuentes.

-

En el Día mundial de las contraseñas, te recomendamos usar un gestor de contraseñas

Nuestros compañeros de MuyComputer nos recuerdan que hoy, como cada primer jueves de mayo desde hace unos años, se celebra el Día mundial de las contraseñas, una fecha para “tomar conciencia de la necesidad de mejorar el uso de un tipo de identificación que usamos a diario para conectarnos con múltiples sitios de Internet y sus servicios”.

-

En lo que va del año, se han triplicado las infecciones por Ransomware en los dispositivos móviles

La gente de Kaspersky Labs ha informado que en los primeros tres meses de este año, las infecciones por Ransomware se han triplicado en los dispositivos móviles equipados con Android y la tendencia es que sigan aumentando.

-

En lo que va del mes ya se dieron a conocer varias vulnerabilidades encontradas en el kernel de Linux

Durante estos días que han transcurrido desde que inicio el mes, se han dado a conocer diversas vulnerabilidades que afectan al kernel de Linux y que algunas de ellas permite eludir las restricciones de bloqueo.

-

En Pwn2Own 2022 se demostraron 5 vulnerabilidades en Ubuntu

Hace poco se dieron a conocer mediante una publicación de blog los resultados de los tres días de la competición Pwn2Own 2022, que se celebra anualmente en el marco de la conferencia CanSecWest.

-

En PyPI ya se preparan para la autenticación de dos factores y de manera inicial ya se reportó un incidente

Los desarrolladores del repositorio de paquetes PyPI Python dieron a conocer hace poco mediante una publicación una hoja de ruta para la transición a la autenticación obligatoria de dos factores para paquetes críticos.

-

Encontrado malware en Arch Repository User (AUR)

El 7 de junio, se modificó un paquete AUR con algún código malicioso, recordando a los usuarios de Arch Linux (y a los usuarios de Linux en general) que todos los paquetes generados por los usuarios deberían verificarse (cuando sea posible) antes de la instalación.

-

Encontraron un fallo en el controlador rtlwifi que afecta al Kernel de Linux

Recientemente se dio a conocer un fallo en el controlador “rtlwifi” que se encuentra incluido en el kernel de Linux para adaptadores inalámbricos basados en chips Realtek, esté ya esta catalogado en la vulnerabilidad (CVE-2019-17666). Y es que este fallo podría ser explotado para organizar la ejecución del código en el contexto del Kernel al enviar marcos especialmente diseñados.

-

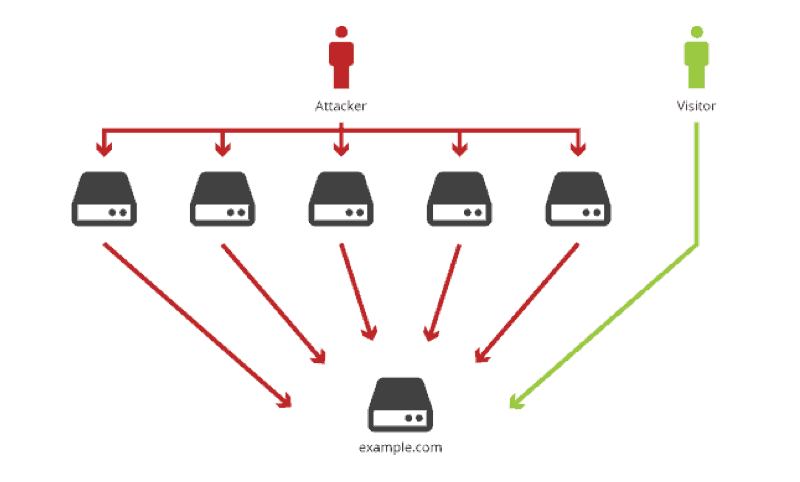

Encontraron una nueva version del ataque HTTP Request Smuggling

Los sistemas web en los que el frontend acepta conexiones a través de HTTP/2 y las pasa al backend a través de HTTP/1.1 han sido expuestos a una nueva versión del ataque «HTTP Request Smuggling», que permite mediante el envío de solicitudes de cliente especialmente diseñadas, dividir en el contenido de las solicitudes de otros usuarios procesadas en el mismo flujo entre el frontend y el backend.

-

Encontraron una vulnerabilidad de denegación de servicio que afecta a systemd

Hace algunos dias se dio a conocer la noticia de que el equipo de investigación de Qualys descubrió una vulnerabilidad de denegación de servicio por agotamiento de la pila en systemd, con lo que cualquier usuario sin privilegios puede aprovechar esta vulnerabilidad para bloquear systemd.

-

Encontraron una vulnerabilidad en Ghostscript que era explotada a través de ImageMagick

Hace poco se dio a conocer la noticia de que identificaron una vulnerabilidad crítica (la cual ya está catalogada como CVE-2021-3781) en Ghostscript (un conjunto de herramientas para procesar, convertir y generar documentos en formatos PostScript y PDF) que permite ejecutar código arbitrario al procesar un archivo con formato especial.

-

Encontraron vulnerabilidades en las biblioteca de red de Rust y Go evita la validación IP

Hace poco se dio a conocer información sobre vulnerabilidades que fueron encontradas en las bibliotecas estándar de los lenguajes Rust y Go, las cuales están relacionadas con el manejo incorrecto de direcciones IP con dígitos octales en las funciones de análisis de direcciones.

-

Encripta tus datos en Ubuntu 17.04 con VeraCrypt

En este tutorial vamos a ver como instalar el software de cifrado de disco Veracrypt usando la línea de comandos de Ubuntu 17.04. Este software lo presenta el equipo de IDRIX y se basa en el desaparecido TrueCrypt 7.1a.

-

Error del kernel de Linux: Vulnerabilidad de TCP permite a atacantes remotos detener dispositivos con un pequeño ataque DoS

Los investigadores de seguridad están advirtiendo a los usuarios del sistema Linux sobre un error en la versión 4.9 del kernel de Linux y superior que podría usarse para atacar sistemas con un ataque de negación de servicio en el kit de red.

-

ESET descubre 21 nuevas familias de malware para GNU/Linux

Aunque Linux es un sistema operativo mucho más seguro en comparación con Windows, no es impermeable a las configuraciones erróneas y a las infecciones de malware.

Página 7 de 18