Los investigadores de seguridad están advirtiendo a los usuarios del sistema Linux sobre un error en la versión 4.9 del kernel de Linux y superior que podría usarse para atacar sistemas con un ataque de negación de servicio en el kit de red.

La advertencia proviene del CERT/CC de Carnegie Mellon University, que señala que las versiones más nuevas del kernel Linux pueden ser “forzadas a realizar llamadas muy costosas a tcp_collapse_ofo_queue () y tcp_prune_ofo_queue () para cada paquete entrante que puede llevar a una denegación de servicio ( DoS) “.

Enumera una serie de vendedores de equipos de red, fabricantes de PC y servidores, proveedores de dispositivos móviles y fabricantes de sistemas operativos que pueden verse afectados, pero señala que no ha confirmado si alguno de ellos realmente lo está.

Pero, dado el uso generalizado de Linux, el error podría afectar a todos los proveedores, desde Amazon y Apple hasta Ubuntu y ZyXEL.

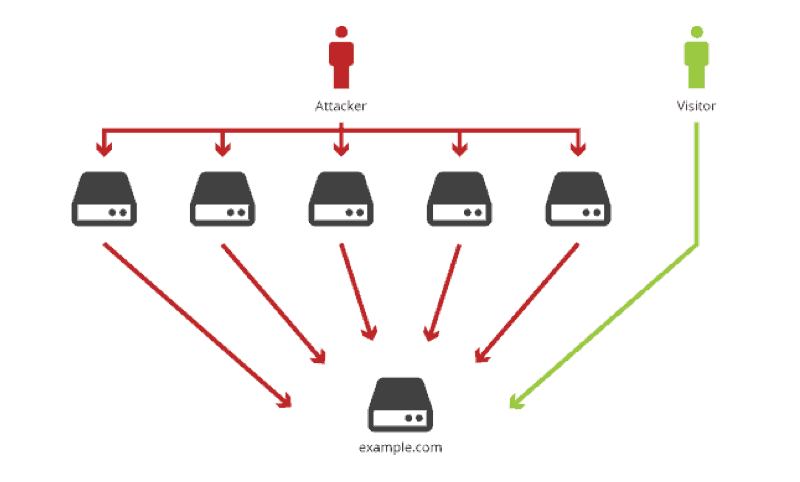

Un atacante remoto podría causar un DoS al enviar paquetes especialmente modificados dentro de las sesiones TCP en curso. Pero mantener la condición DoS significaría que un atacante necesita tener sesiones TCP bidireccionales continuas en un puerto accesible y abierto.

Debido a este requisito, los ataques no se pueden realizar con direcciones IP falsificadas, señala Trent Novelly de CERT/CC.

El error, que tiene el identificador CVE-2018-5390, ha sido denominado ‘SegmentSmack’ por Red Hat.

Las llamadas TCP “caras” hacen que la CPU se sature en el sistema afectado, creando a su vez la condición DoS. Un atacante podría hacer esto “con un ancho de banda relativamente pequeño del tráfico de red entrante”, señala el creador de distribuciones empresariales de Linux, Red Hat.

“En el peor de los casos, un atacante puede bloquear un host o dispositivo afectado con menos de 2kpps [2,000 paquetes por segundo] de un tráfico de ataque”, explica la compañía de software.

“Un resultado del ataque con cuatro transmisiones puede parecer una saturación completa de cuatro núcleos de CPU y retrasos en el procesamiento de paquetes de red”, agrega en su aviso.

Ha confirmado que los sistemas de Red Hat afectados incluyen los que ejecutan RHEL 6 y 7, RHEL 7 para Real Time, RHEL 7 para sistemas ARM64, RHEL 7 para sistemas IBM POWER y RHEL Atomic Host.

Desafortunadamente para los administradores no hay “ninguna mitigación efectiva además de que no se conoce una solución del kernel en este momento”, según Red Hat.

El error fue encontrado por Juha-Matti Tilli de un departamento de redes admitido por Nokia Bell Labs de la Universidad Aalto de Finlandia, donde el fundador del kernel Linux nacido en Finlandia, Linus Torvalds, dio su propia versión de un SegmentSmack a Nvidia por no soportar Linux con su tecnología Optimus.