He usado Qubes como mi escritorio principal durante más de dos años, y lo he escrito anteriormente en mi columna de Linux Journal, así que estaba muy emocionado al saber que Qubes estaba haciendo un refactor en el nuevo lanzamiento 4.0. Como con la mayoría de los refactores, este hizo que algunas características pasadas desaparecieran a través de los candidatos de lanzamiento, pero comenzando con 4.0-rc4, el lanzamiento comenzó a estabilizarse con un retorno de la mayoría de las funciones a las que los usuarios de Qubes 3.2 estaban acostumbrados. Eso no quiere decir que todo sea lo mismo. De hecho, muchas cosas han cambiado tanto en la superficie como debajo del capó.

Aunque Qubes repasa todos los cambios significativos en su registro de cambios de Qubes 4, en lugar de reafirmar cada cambio de bajo nivel, quiero resaltar solo algunos de los cambios de superficie en Qubes 4 y cómo podrían afectarlo si usó Qubes en el pasado o simplemente lo están probando.

Instalador

En su mayor parte, el instalador de Qubes 4 se ve y actúa como el instalador de Qubes 3.2 con una gran diferencia: Qubes 4 utiliza muchas funciones de virtualización de CPU diferentes para una mejor seguridad, por lo que ahora es mucho más exigente con las CPU que no lo hacen tener esas características habilitadas, y se te lo dirá. Al comienzo del proceso de instalación después de seleccionar tu idioma, recibirás una advertencia sobre cualquier característica de virtualización que no hayas habilitado. En particular, el instalador te advertirá si no tienes IOMMU (también conocido como VT-d en procesadores Intel -una forma de presentar memoria virtualizada a dispositivos que necesitan DMA dentro de máquinas virtuales) y SLAT (virtualización de memoria de refuerzo de hardware). Si omites las advertencias y finalizas la instalación de todos modos, descubrirás que tienes problemas para iniciar las máquinas virtuales.

En el caso de IOMMU, puedes evitar este problema cambiando el modo de virtualización para las máquinas virtuales sys-net y sys-usb (las únicas por defecto que tienen dispositivos PCI asignados) de ser HVM (Hardware VM) a PV (ParaVirtualized) desde la terminal Qubes dom0:

$ qvm-prefs sys-net virt_mode pv $ qvm-prefs sys-usb virt_mode pv

Esto eliminará la dependencia del soporte de IOMMU, pero también significa que perderás la protección que IOMMU te brinda: ¡los dispositivos compatibles con DMA maliciosos que conectes podrían acceder a la RAM fuera de la VM! (Discuto las diferencias entre VM HVM y PV en la siguiente sección).

Cambios de VM

No es de extrañar que las plantillas predeterminadas estén todas actualizadas en Qubes 4, siempre se esperan actualizaciones de software en una nueva versión de distribución. Qubes 4 ahora viene con las plantillas Fedora 26 y Debian 9 listas para usar. El dom0 VM que administra el escritorio también tiene un kernel 4.14.13 mucho más nuevo y Xen 4.8, por lo que es más probable que tenga un mejor soporte de hardware en general (esta versión más reciente de Xen corrige algunos problemas de suspensión en hardware más nuevo, como el Purism Librem 13v2, por ejemplo).

Otra gran diferencia en Qubes 4 es el tipo de VM por defecto que utiliza. Qubes confía en Xen para su plataforma de virtualización y proporciona tres modos principales de virtualización para máquinas virtuales:

PV (ParaVirtualized): este es el tipo de VM Xen tradicional que requiere un núcleo habilitado para Xen para funcionar. Debido a los ganchos en el sistema operativo, es muy eficiente; sin embargo, esto también significa que no puede ejecutar un sistema operativo que no tenga habilitado Xen (como las distribuciones de Windows o Linux sin un kernel de Xen).

HVM (Hardware VM): este tipo de máquina virtual utiliza características completas de virtualización de hardware en la CPU, por lo que no necesita soporte especial de Xen. Esto significa que puedes ejecutar máquinas virtuales de Windows o cualquier otro sistema operativo, tenga o no un kernel de Xen, y también proporciona una seguridad mucho más sólida porque tiene un aislamiento a nivel de hardware de cada máquina virtual de otras máquinas virtuales.

PVH (PV Hybrid mode): este es un modo PV especial que aprovecha las características de virtualización de hardware al tiempo que utiliza un kernel pavavirtualizado.

En el pasado, Qubes usaría PV para todas las máquinas virtuales de forma predeterminada, pero a partir de Qubes 4, casi todas las máquinas virtuales pasarían al modo PVH por defecto. Aunque inicialmente el plan consistía en predeterminar todas las VM al modo HVM, ahora el valor predeterminado para la mayoría de las VM es el modo PVH para ayudar a proteger las VM de Meltdown con el modo HVM reservado para máquinas virtuales que tienen dispositivos PCI (como sys-net y sys-usb).

Administrador de VM

Otro cambio importante en Qubes 4 se relaciona con el administrador de VM. En versiones anteriores, este programa proporcionaba una forma gráfica de iniciar, detener y pausar máquinas virtuales. También le permitió cambiar todas sus configuraciones de VM, reglas de firewall e incluso qué aplicaciones aparecían en el menú de la VM. También proporcionó una forma de GUI para realizar copias de seguridad y restaurar máquinas virtuales. Con Qubes 4, muchas cosas han cambiado. El objetivo final de Qubes 4 es reemplazar el administrador de VM con herramientas independientes que reproducen la mayor parte de la funcionalidad original.

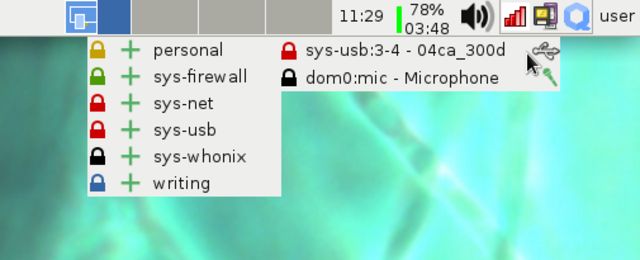

Una de las primeras partes del administrador de VM que debe reemplazarse es la capacidad de administrar dispositivos (el micrófono y los dispositivos USB, incluidos los dispositivos de almacenamiento). En el pasado, insertaba una memoria USB y luego hacía clic derecho en una máquina virtual en el administrador de VM para conectarla a esa máquina virtual, pero ahora hay un icono siempre presente en el panel del escritorio (figura 1) en el que puedes hacer clic que permite asignar el micrófono y cualquier dispositivo USB a las máquinas virtuales directamente. Al lado de ese icono se encuentra otro icono de Qubes en el que puedes hacer clic para cerrar las máquinas virtuales y acceder a tus preferencias.

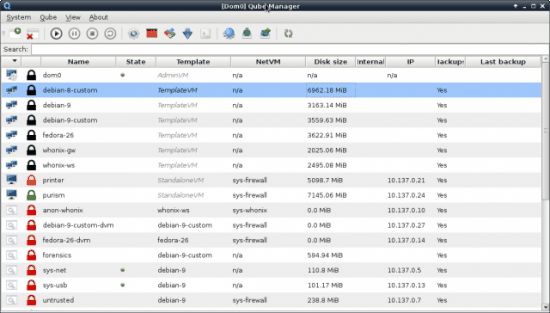

Para bastantes candidatos de lanzamiento, esas eran las únicas funciones que podía realizar a través de la GUI. Todo lo demás requería que volvieras a la línea de comando. Sin embargo, a partir del lanzamiento de Qubes 4.0-rc4, apareció una nueva herramienta de GUI llamada Qube Manager que intenta replicar la mayor parte de la funcionalidad de la herramienta anterior, incluida la copia de seguridad y restauración (Figura 2). Las características principales que falta en la nueva herramienta son aquellas que se movieron al panel. Parece que el objetivo final es trasladar todas las funciones a herramientas independientes, y esta herramienta de interfaz gráfica de usuario es más una solución temporal para tratar con los usuarios que confiaron en ella en el pasado.

Figura 2. Nuevo administrador de Qube

Copia de seguridad y restaurar

El último cambio obvio de superficie que encontrarás en Qubes 4 es la copia de seguridad y la restauración. Con la creación del Administrador de Qube, ahora puedes hacer una copia de seguridad de la GUI de tu VM nuevamente, al igual que con Qubes 3.2. El proceso de copia de seguridad general es el mismo que en el pasado, pero a partir de Qubes 4, todas las copias de seguridad se cifran en lugar de tener que ser opcionales.

La restauración de copias de seguridad también se comporta en gran medida como en versiones anteriores. Un cambio, sin embargo, es cuando restauras Qubes 3.2 VM. Algunos candidatos de lanzamiento anteriores no podían restaurar 3.2 VM en absoluto. Aunque ahora puedes restaurar máquinas virtuales Qubes 3.2 en Qubes 4, hay algunos cambios. En primer lugar, las viejas copias de seguridad dom0 no se mostrarán para restaurar, por lo que tendrás que pasar sobre esos archivos manualmente. En segundo lugar, las VM de plantilla antiguas no contienen algunas de las nuevas herramientas que tienen las plantillas de Qubes 4, por lo que, aunque puedes restaurarlas, es posible que no se integren bien con Qubes 4 sin algún trabajo. Esto significa que cuando restaures máquinas virtuales que dependen de plantillas antiguas, querrás cambiarlas para que apunten a las nuevas plantillas de Qubes 4. En ese punto, deberían comenzar como de costumbre.

Conclusión

Como mencioné al principio de este artículo, estos son solo algunos de los cambios de superficie más obvios en Qubes 4. Al igual que con la mayoría de los refactores, incluso más ha cambiado tras bastidores. Si tienes curiosidad acerca de algunos de los cambios tecnológicos subyacentes, consulta las notas de la versión Qubes 4 y sigue los enlaces relacionados con las características específicas.