Firewall UFW: cómo instalarlo y usarlo en Debian y CentOS – UFW es el firewall por software más conocido y sencillo de utilizar en sistemas operativos Linux. Al igual que IPtables, se configura a través de la línea de comandos pero de manera mucho más sencilla e intuitiva, siendo igual de potente que IPtables y semejantes. Desde hace tiempo, también podemos utilizarlo con su interfaz gráfica que encontraremos instalando el paquete GUFW.

Aunque el firewall -cortafuegos- es completamente necesario en servidores, en equipos domésticos también es muy recomendable utilizar uno para gestionar, administrar y proteger todo el tráfico entrante y saliente. Utilizando un firewall estamos protegiendo la red del sistema, evitando ataques de denegación de servicio pequeños, evitando intrusiones y manteniendo a raya la integridad del equipo.

Cómo instalar UFW

El método más recomendado es a través de los repositorios oficiales de Linux utilizando un gestor de paquetes como apt-get o aptitude. En CentOS necesitaremos utilizar los repositorios EPEL al no encontrase disponible en los oficiales.

En sistemas CentOS, configuramos los repositorios EPEL e instalamos UFW de la siguiente manera:

# yum install epel-release -y

# yum install –enablerepo=”epel” ufw -y

En sistemas Debian y Ubuntu simplemente lo instalamos desde los repositorios oficiales:

# apt-get install ufw

Utilizando UFW en Linux

Una vez tengamos instalado UFW, lo activamos. No te preocupes, todavía no tiene ninguna regla configurada, no necesitas especificar el puerto SSH todavía.

# ufw enable

Lo más recomendable es utilizar la configuración de bloqueo y permiso que podemos activar por defecto. Indicamos a UFW que bloquee todo el tráfico entrante y que permita todo el tráfico saliente y después, permitimos únicamente los puertos necesarios.

# ufw default allow outgoing

# ufw default deny incoming

UFW se puede configurar de dos maneras; la primera y más sencilla es utilizando el nombre del servicio, por ejemplo, http. UFW abrirá el puerto necesario para que funcione el motor web, en este caso, el 80. La segunda manera es especificando el puerto a mano si es un servicio poco conocido o personalizado.

# ufw allow http

que es lo mismo que

# ufw allow 80

Si no indicamos protocolo, UFW lo aplicará directamente a TCP, por lo que si queremos abrir un puerto UDP, como el puerto 53 UDP para los DNS, especificaremos:

# ufw allow 53/udp

Ahora tendremos que ir abriendo puerto a puerto los que necesitemos. Es muy importante abrir únicamente los puertos que vayamos a utilizar y dejar bloqueados -cerrados- los puertos que no están en uso. Por ejemplo, si no necesitamos acceso al servidor MySQL de manera externa, bloqueamos el puerto 3306.

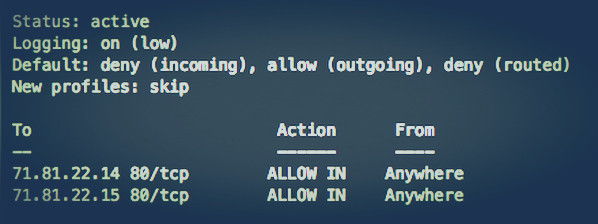

Una vez hayamos aplicado las reglas que veamos oportunas, podemos ver el estado del mismo (si está funcionando o no) y las reglas que tenemos puestas con:

# ufw status verbose

Para borrar una regla ya aplicada basta con ejecutar un delete a UFW y para bloquear en vez de permitir, utilizaremos el comando deny:

# ufw delete allow http

# ufw deny http

UFW: reglas avanzadas y configuraciones interesantes

Rango de puertos:

# ufw allow 100:200/tcp

Listar todas las aplicaciones por defecto:

# ufw app list

Limitar rango de IPs a una aplicación:

# ufw allow from 10.0.0.0/8 to 127.0.0.1 app ssh

Borrar todas las reglas de UFW:

# ufw reset

Desactivar UFW:

# ufw disable

Una opción muy importante de UFW es la de bloquear todas las peticiones de una IP. Esta opción es muy útil en el caso de que conozcamos una IP que está atacando al servidor o intentando inyectar código. Simplemente la bloqueamos para siempre con el comando:

# ufw deny from 192.168.1.1

Conclusión

UFW es un firewall muy sencillo para sistemas operativos Linux que protegerá al servidor u ordenador doméstico de ataques e intrusiones. Es de vital importancia que el firewall siempre esté funcionando y permitiendo el acceso únicamente a los puertos que estén prestando algún servicio. Si utilizamos Linux de escritorio es más sencillo utilizar la interfaz gráfica GUFW y si queremos un plus de seguridad, podemos sincronizar UFW con Fail2Ban para el bloqueo automático de IPs que intentan vulnerar la seguridad de nuestro sistema.

¡Ponlo en práctica!

Fuente: lignux