Un error de seguridad en Systemd puede ser explotado a través de la red para, en el mejor de los casos, colapsar potencialmente una máquina Linux vulnerable, o, en el peor de los casos, ejecutar código malicioso.

Por lo tanto, el fallo pone a los ordenadores Linux con Systemd -específicamente a los que utilizan systemd-networkd– en riesgo de secuestro remoto: los paquetes DHCPv6 maliciosamente creados pueden intentar explotar el error de programación y cambiar arbitrariamente partes de la memoria en sistemas vulnerables, lo que puede dar lugar a la ejecución de código. Este código podría instalar malware, spyware y otros programas maliciosos, si tiene éxito.

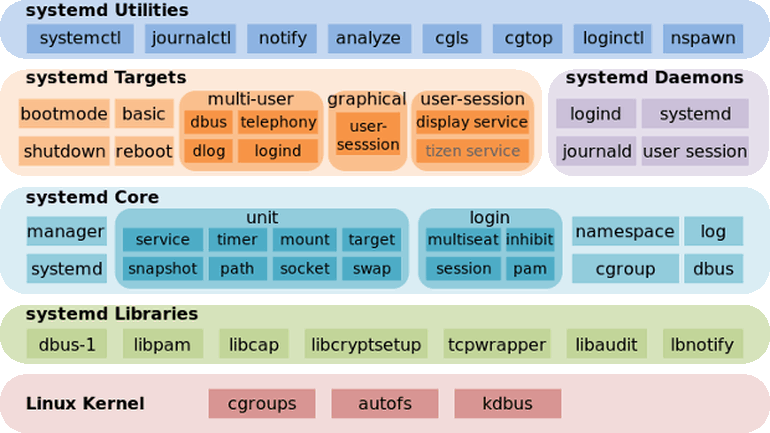

La vulnerabilidad -que se hizo pública esta semana- se encuentra dentro del cliente DHCPv6 escrito desde cero de la suite de gestión Systemd de código abierto, que está integrada en varios sabores de Linux.

Este cliente se activa automáticamente si se habilita el soporte para IPv6 y los paquetes relevantes llegan para su procesamiento. Por lo tanto, un servidor DHCPv6 malintencionado en una red, o en un ISP, podría emitir mensajes publicitarios de router especialmente diseñados que avisen a estos clientes, exploten el error y posiblemente secuestren o colapsen máquinas vulnerables de Linux con Systemd.

Aquí el sumario de Red Hat:

Systemd-networkd es vulnerable a una escritura en pilas fuera de límites en el cliente DHCPv6 al manejar opciones enviadas por servidores DHCP adyacentes a la red. Un atacante podría explotar esto a través de un servidor DHCP malicioso para corromper la memoria acumulada en los equipos cliente, lo que resultaría en una denegación de servicio o una posible ejecución de código.

A Felix Wilhelm, del equipo de seguridad de Google, se le atribuyó el descubrimiento del defecto, designado CVE-2018-15688. Wilhelm descubrió que un paquete de red DHCPv6 especialmente diseñado podría desencadenar “una escritura fuera de límites muy potente y controlada en gran medida”, que podría ser utilizada por un hacker remoto para inyectar y ejecutar código.

“El desbordamiento puede desencadenarse con relativa facilidad anunciando un servidor DHCPv6 con una identificación de servidor de >= 493 caracteres”, señaló Wilhelm.

Además de Ubuntu y Red Hat Enterprise Linux, Systemd ha sido adoptado como gestor de servicios para Debian, Fedora, CoreOS, Mint y SUSE Linux Enterprise Server. Se nos dice que RHEL 7, al menos, no utiliza el componente vulnerable de forma predeterminada.

El creador de Systemd, Leonard Poettering, ya ha publicado una solución de seguridad para el componente vulnerable, que debería ir abriéndose camino en las distribuciones a medida que escribimos.

Si ejecutas un sistema Linux basado en Systemd y depende de systemd-networkd, actualiza tu sistema operativo tan pronto como puedas para detectar la solución cuando esté disponible y según sea necesario.

El fallo será otro argumento contra Systemd, ya que la herramienta de gestión de Linux sigue luchando por los corazones y las mentes de los administradores y los desarrolladores por igual. Aunque en los últimos años algunos de los principales administradores lo han adoptado y defendido como el sustituto de la antigua era Init, otros dentro del mundo Linux parecen estar menos que impresionados con la gestión de la herramienta por parte de Systemd y Poettering, a veces controvertida.