-

8 Motores de búsqueda alternativos a Google orientados a la privacidad

Google, indiscutiblemente el mejor motor de búsqueda, utiliza algoritmos potentes e inteligentes (incluidas las implementaciones de A.I.) para que los usuarios obtengan lo mejor de un motor de búsqueda con una experiencia personalizada.

-

Actualiza ya tu kernel: Canonical corrige hasta 109 fallos CVE en el kernel de todas las versiones de Ubuntu

Como siempre digo, Canonical es una compañía que corrige los fallos de seguridad del sistema operativo que desarrolla muy pronto, por lo que no hay que hacer sonar las alarmas. Sí encenderíamos todas las alarmas si un número alto de fallos fuera obligatoriamente sinónimo de peligro, y eso es lo que ha pasado: la compañía que dirige Mark Shuttleworth ha corregido tantos fallos CVE en el kernel de Ubuntu que me va a costar contarlos (para no ponerlos por duplicado).

-

Actualiza: vulnerabilidad en sudo podría permitir que ejecutaran comandos como root usuarios que no deberían

Hace unos minutos, Canonical ha publicado un nuevo informe de seguridad. La vulnerabilidad corregida esta vez es otra de esas que podrían pasar desapercibidas y podríamos haber dejado pasar, pero llama la atención por estar en algo que todos los usuarios de Ubuntu conocemos: el comando sudo. El informe publicado es el USN-4154-1 y, como cabría esperar, afecta a todas las versiones de Ubuntu soportadas.

-

Agent Smith un nuevo malware detectado para Android y que ya infecto a millones

Investigadores han descubierto recientemente una nueva variante de malware para dispositivos móviles que ha infectado silenciosamente a unos 25 millones de dispositivos sin que los usuarios lo noten.

-

Alerta de seguridad: bug en sudo CVE-2017-1000367

Hay una vulnerabilidad grave en la famosa herramienta sudo. La vulnerabilidad se debe a un bug en la programación de dicha herramienta que permite a un usuario cualquier que tenga una sesión en el shell (incluso con SELinux habilitado) poder escalar privilegios hasta llegar a ser root. EL problema radica en el mal funcionamiento de sudo al analizar el contenido de /proc/[PID]/stat cuando intenta determinar la terminal.

-

Amenazas de Linux en la Nube y recomendaciones de Seguridad 2021

Linux impulsa muchas infraestructuras de nube en la actualidad. Sin embargo, no es inmune a las amenazas y los riesgos. Discutimos varios problemas de seguridad urgentes, incluido el malware y las vulnerabilidades que comprometen los sistemas Linux en la primera mitad de 2021.

-

Amenazas y Vulnerabilidades sobre GNU/Linux: ¡Conoce a tu Enemigo!

Existe una cita de Sun Tzu (General, estratega militar y filósofo de la antigua China) que dice: «Si conoces al enemigo y te conoces a ti mismo, no debes temer el resultado de cientos de batallas. Si te conoces a ti mismo, pero no al enemigo, por cada victoria que ganes también sufrirás una derrota. Si no conoces ni al enemigo ni a ti mismo, sucumbirás en cada batalla.»

-

Análisis Forense de Linux: Desentrañando los Secretos del Sistema Operativo

En el mundo de la ciberseguridad y la investigación de incidentes, el análisis forense de sistemas Linux se ha convertido en una habilidad esencial. Dado que el sistema operativo de código abierto Linux es ampliamente utilizado en servidores, dispositivos embebidos y sistemas integrados, la necesidad de comprender su funcionamiento interno y cómo llevar a cabo un análisis forense efectivo es crucial para descubrir evidencia digital, identificar intrusiones y resolver casos de seguridad.

-

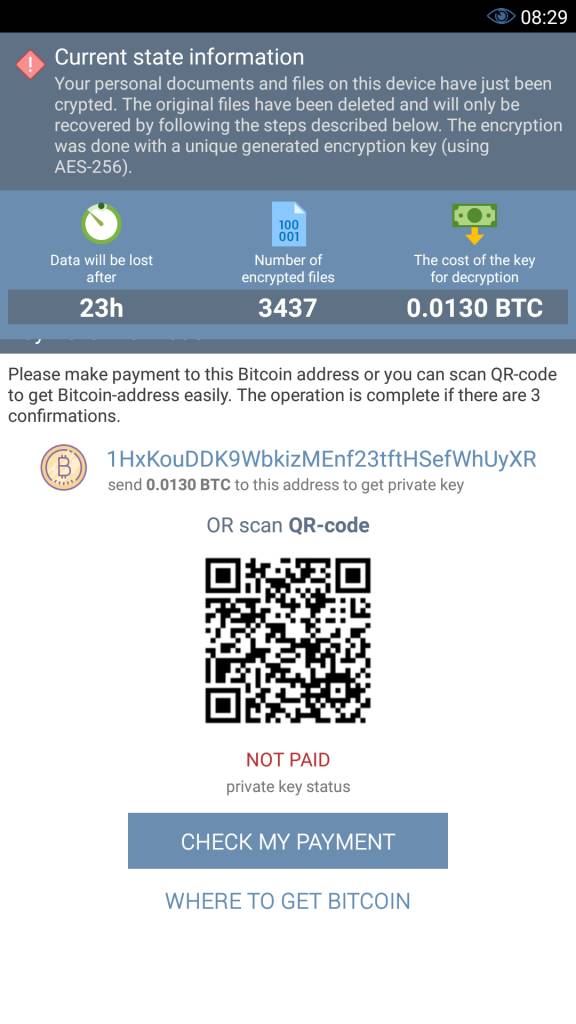

Android: El ransomware DoubleLocker encripta los datos y cambia el PIN

Delincuentes han creado una variedad de ransomware para Android que encripta los datos de los usuarios y bloquea a las víctimas de los dispositivos comprometidos al cambiar los PIN’s.

-

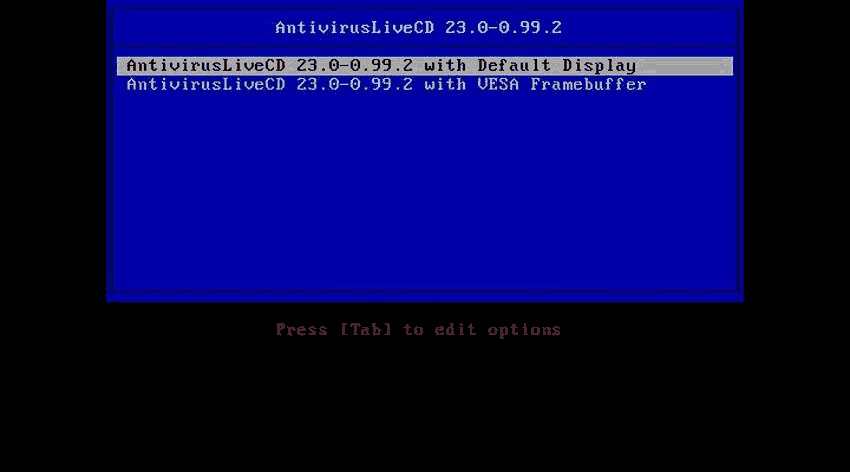

Antivirus Live CD Update se basa en ClamAV 0.99.2 para proteger tu PC de los virus

Como su número de versión sugiere, Antivirus Live CD 23.0-0.99.2 se basa en Clam AntiVirus (ClamAV) de código abierto y multiplataforma del motor antivirus capaz de detectar virus, troyanos, malware, así como otras amenazas maliciosas en Linux, Windows , y los sistemas operativos Mac.

-

Aparece un error grave en la pantalla de login de Ubuntu 17.04 y 16.10

Estos días todos hemos oído hablar del virus o el ransomware WannaCry, un malware que ha puesto en jaque a todo el mundo y a sus empresas. Para Ubuntu no es problema ni para sus usuarios, pero Ubuntu no es ajeno a este tipo de problemas y recientemente ha mostrado un problema grave de seguridad.

-

Así ataca este malware a Linux, y no te puedes proteger

Siempre se ha dicho que Linux era un sistema invulnerable, que no había virus, y que es mucho más seguro que otras alternativas, como Windows o macOS. Sin embargo, aunque es cierto que este sistema nos ofrece un plus de seguridad frente a sus rivales, está muy lejos de ser el bastión del que muchos presumen. Y no solo por los virus que puedan afectarlo directamente, sino también por el malware remoto, que ataca directamente programas o protocolos, frente al cual no podemos hacer nada. Y esto es lo que hace el nuevo RapperBot.

-

Ataque APT: Amenazas Avanzadas Persistentes ¿Pueden afectar a Linux?

El día de hoy, nuestra publicación es del ámbito de la Seguridad Informática, específicamente sobre el tema de lo que hoy se conoce como «Ataque APT» o Amenazas Avanzadas Persistentes (Advanced Persistent Threat).

-

Ataques basados en HTTP y Java; así está el panorama del malware

Son muchas las variedades de malware que podemos ver en la red. Constantemente vemos noticias relacionadas con un nuevo ataque, con una nueva estrategia usada por los piratas informáticos para robar información o infectar equipos. En este artículo nos hacemos eco de cómo está el panorama del malware en la actualidad y de cómo han aumentado los ataques de script basados en HTTP y Java.

-

Atlassian atacada por piratas informáticos chinos vinculados al Estado

Microsoft ha acusado a piratas informáticos vinculados al Estado chino de explotar un agujero de seguridad crítico en el software del gigante tecnológico australiano Atlassian para introducirse en los sistemas de sus clientes.

-

AuthLogParser: Herramienta de código abierto para analizar registros de autenticación de Linux

AuthLogParser: Herramienta de código abierto para analizar registros de autenticación de Linux.

-

BadPower

Recientemente se dio a conocer información que presentaron los investigadores de seguridad de la compañía china Tencent sobre una nueva clase de ataques a la cual llamaron como BadPower y que está dirigida a atacar el protocolo de carga rápida en los diferentes dispositivos electrónicos, tales como los cargadores para teléfonos inteligentes, computadoras portátiles entre otros que lo admiten.

-

Baidu ofrece software de código libre para conseguir información de los usuarios

Emily Feng y Yuan Yang, del motor de búsqueda Baidu, con sede en Pekín, han anunciado que ya está preparado su software para coches autónomos y cualquiera persona puede descargárselo gratis, una estrategia para atraer a los clientes hacia sus plataformas de inteligencia artificial de código abierto y recopilación de datos. Apolo, la nueva plataforma de Baidu, proporciona un software libre de conducción autónoma, personalizable, para cualquier compañía, incluyendo a los competidores de Baidu. Según los ingenieros de Baidu presentes en la conferencia anual de la compañía celebrada el miércoles, este software puede utilizarse "fuera de los límites establecidos", sin necesidad de ninguna modificación en un híbrido Lincoln MKZ y con pequeñas modificaciones en otros modelos de coche. Robin Li, fundador de Baidu, llegó a la conferencia en un vehículo con el software Apolo, un hecho que está siendo investigado por policía de tráfico de Beijing. La compañía también anunció un acuerdo con Nvidia, la empresa estadounidense fabricante de chips, para suministrar el hardware a las plataformas de inteligencia artificial de Baidu.

-

BIAS: un ataque Bluetooth que permite falsificar un dispositivo emparejado

Hace pocos días, los investigadores de la Escuela Politécnica Federal de Lausana dieron a conocer que han identificado vulnerabilidades en los métodos de emparejamiento de dispositivos que cumplen con el estándar Bluetooth Classic (Bluetooth BR/EDR).

-

BleedingTooth: una vulnerabilidad en BlueZ que permite la ejecución remota de código

Los ingenieros de Google dieron a conocer mediante una publicación que han identificado una vulnerabilidad grave (CVE-2020-12351) en la pila de Bluetooth «BlueZ» la cual es utilizada en las distribuciones de Linux y Chrome OS.

Página 2 de 18