-

Cómo elegir una solución de seguridad de carga de archivos para aplicaciones web

La seguridad de las aplicaciones web es una preocupación cada vez mayor para empresas y organizaciones de todos los tamaños. Con la creciente amenaza de ataques cibernéticos, es fundamental proteger los datos confidenciales y sensibles que se manejan a través de estas aplicaciones.

-

Cómo evitar un ataque de escaneo de puertos con PortScanDetector

A diario estamos a merced de individuos o máquinas que quieren acceder a nuestra información, ordenadores o simplemente quieren conocer nuestros pasos por internet, es por esto que debemos tener siempre en cuenta los riesgos tecnológicos a los que estamos expuestos. Una de la más popular vulnerabilidad que afrontamos en la actualidad es el ataque de escaneo de puertos, por lo que es conveniente aprender a protegernos del mismo y esto se puede hacerse fácilmente gracias a un script llamado PortScanDetector.

-

Cómo forzar al usuario a cambiar la contraseña en el siguiente inicio de sesión en GNU/Linux

En este artículo, aprenderemos a forzar a un usuario a cambiar su contraseña en el próximo inicio de sesión en Linux.

-

Cómo funciona la seguridad de la nube pública

Las organizaciones pueden mejorar considerablemente la seguridad de sus datos y aplicaciones en la nube abordando seis aspectos clave de la seguridad de la nube pública: cifrado de datos, control de acceso, cortafuegos y seguridad de la red, supervisión de la seguridad, y parches y actualizaciones de seguridad.

-

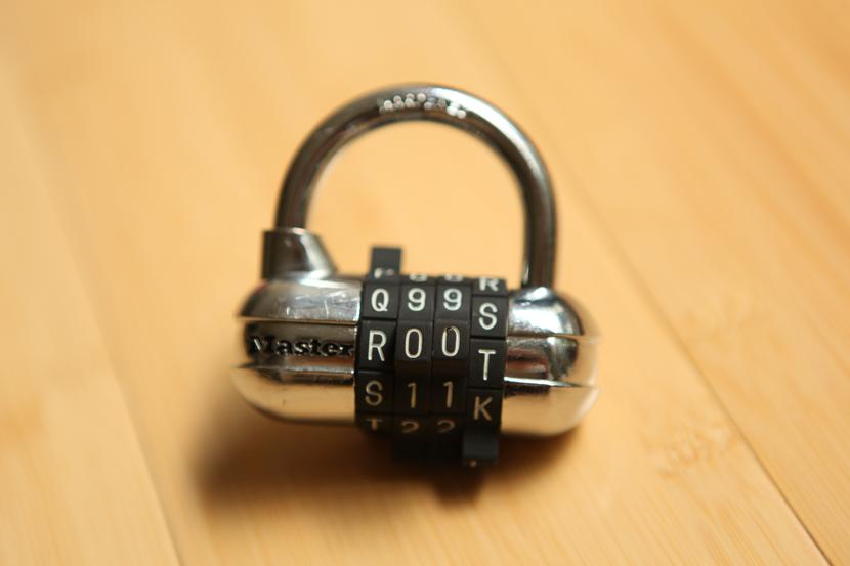

Cómo generar contraseñas seguras y comprobarlas desde la terminal

En el siguiente artículo vamos a echar un vistazo a algunas formas de generar contraseñas seguras desde la terminal. Hoy en día, se recalca por activa y por pasiva la importancia de una contraseña segura que contenga múltiples letras, símbolos, números, etc, con la finalidad de fortalecerla y que no sea un blanco fácil para otros a la hora de acceder a nuestros datos.

-

Cómo instalar la doble autenticación en nuestro Ubuntu

La seguridad de Ubuntu es algo que preocupa a muchos usuarios. Hasta el punto de que muchos de ellos llegan a cambiar de sistema operativo o desconectar el equipo de Internet para ser más seguro. Sin embargo existen muchas alternativas para tener un sistema seguro, sin abandonar Ubuntu ni desconectarlo de Internet. Alternativas como la doble autenticación, algo cada vez más útil y utilizado en los sistemas operativos.

-

Cómo le puede ayudar en la Detección de Fraudes

Con el tiempo, los estafadores han aprendido a utilizar las tecnologías modernas a su favor. Utilizan diferentes medios para estafar a la gente, embolsar su dinero y huir sin dejar rastros. Sin embargo, lo peor es que la gente ni siquiera se da cuenta hasta que no tiene otra opción.

-

Cómo ocultar archivos y carpetas en Ubuntu

Aunque la gestión de usuarios en Ubuntu es algo muy bueno, siempre queda esa cosa de que alguien pueda entrar a ver los archivos que tenemos.

-

Cómo pasar de la informática a la ciberseguridad

Hay muchas cosas que puedes hacer para diferenciarte de los demás y dar el salto de la informática general a la ciberseguridad.

-

Cómo protegerte de la vulnerabilidad de KRACK WiFi

Recientemente, un importante error en el protocolo WPA2 de WiFi fue revelado al mundo. Este fallo permite a un pirata informático echar un vistazo al tráfico de red de un usuario y obtener información, como contraseñas confidenciales e información privada. Se le dio el nombre “KRACK” (que significa “Ataque de Reinstalación de Claves“) y funciona explotando un punto de debilidad que ocurre cuando alguien inicia sesión en una red WiFi con seguridad WPA2.

-

Cómo protegerte de virus y amenazas de seguridad

Cada día que pasa se crean más de dos millones de amenazas que buscan atentar contra tu información personal y la integridad de tu dispositivo inteligente, sin importar si se trata de un computador, una tableta o un teléfono. Cuando lo piensas, es un tema al que deberíamos prestar más atención. Echemos un vistazo a las formas en que puedes evitar que algo así te ocurra.

-

Cómo saber si nuestro Linux tiene malware o rootkits

Gnu/Linux es un sistema operativo muy seguro y estable. Características por las cuales están en muchos servidores y en muchos ordenadores. Sin embargo, su seguridad no es a prueba de malware o rootkits que pueden infectar nuestro sistema operativo o comprometer nuestra seguridad.

-

Cómo un voluntario impidió que una puerta trasera expusiera sistemas Linux en todo el mundo

Un trabajador externo de Microsoft impidió que un código malicioso se propagara en versiones muy utilizadas de Linux a través de un formato de compresión llamado XZ Utils.

-

Cómo utilizar las ACL del sistema de archivos en Linux

Las Listas de Control de Acceso le dan más flexibilidad con los permisos del sistema de archivos Linux.

-

Comprender la importancia de la copia de seguridad de datos

Como dice el dicho, "más vale prevenir que curar". En el mundo digital actual, los datos lo son todo. La pérdida de datos importantes puede ser devastadora tanto para las personas como para las empresas. Por eso es tan importante hacer una copia de seguridad de sus datos. Hay muchas maneras diferentes de hacer una copia de seguridad de los datos. Es importante elegir un método (o métodos) que funcionen mejor para usted y sus necesidades. Hay muchas razones por las que la copia de seguridad de datos es importante. Éstos son sólo algunos.

-

Comprometen el repositorio de Gentoo en GitHub

Según informan desde The Hacker News, ayer se anunció que una cuenta de uno de los encargados del repositorio de la distribución en GitHub, donde está alojado una copia del código de Gentoo, fue hackeada para reemplazar el código fuente legítimo por otro malicioso. Según el desarrollador Francisco Blas Izquierdo Riera, los atacantes “reemplazaron los árboles de Portage y musl-dev con versiones maliciosas de los ebuilds en un intento de eliminar todos tus ficheros (los de los usuarios).”

-

Conoce a Pegasus, el spyware israelí usado masivamente

Amnistía Internacional y la organización de periodistas de investigación Forbidden Stories, junto con medios como The Guardian o The Washington Post, han puesto cifras al spyware conocido como Pegasus: alrededor de 50.000 objetivos potenciales en un listado que recoge periodistas, políticos, activistas y opositores a regímenes políticos autoritarios.

-

Conoce MozDef, la plataforma de defensa de Mozila

Pensando en la seguridad de las organizaciones, la gente de Mozilla ha lanzado su herramienta de defensa empresarial MozDef. La misma y al contrario de otras soluciones existentes en el mercado, está inspirada en herramientas usadas por atacantes.

-

Consiguen romper el módulo de seguridad Lockdown en Ubuntu y Linux

Parece que las medidas de seguridad adicionales que se están implementando en Linux están saliendo un tanto ranas. Si la semana pasada informamos de fallos de seguridad en las defensas contra las vulnerabilidades tipo Spectre, ahora otra persona ha descubierto que es posible saltarse Lockdown utilizando tablas de ACPI.

-

Creación de Claves RSA mediante Análisis de Conexiones SSH

La seguridad en la autenticación remota es una preocupación central para administradores de sistemas y usuarios conscientes de la importancia de proteger la integridad de sus datos y sistemas.

Página 4 de 18