-

Detectaron en Snap Store wallets que se hacían pasar por las apps oficiales

Se dio a conocer hace poco la noticia de que en el directorio de aplicaciones Snap Store (utilizado en Ubuntu y mantenido por Canonical), se identificaron 10 aplicaciones que fueron diseñadas como clientes oficiales para carteras de criptomonedas populares, pero que en realidad no estaban relacionadas con los desarrolladores de estos proyectos y realizaban acciones maliciosas.

-

Detectaron paquetes Snap maliciosos en la Snap Store

Hace pocos días Canonical dio a conocer mediante una publicación en los foros de Snap la aplicacion de una suspensión temporal del sistema automatizado de Snap Store.

-

Detectaron una vulnerabilidad en AMD SEV, que permite determinar las claves de cifrado

Los desarrolladores del equipo de Google Cloud han identificado una vulnerabilidad (CVE-2019-9836) en la implementación de la tecnología AMD SEV (virtualización encriptada segura), que puede comprometer los datos protegidos con esta tecnología.

-

Detectaron una vulnerabilidad en RubyGems.org que permitía reemplazar paquetes

Hace poco se dio a conocer la noticia de que se identificó una vulnerabilidad crítica en el repositorio de paquetes de RubyGems.org (la vulnerabilidad ya está catalogada bajo el CVE-2022-29176), que permite sin la debida autorización, reemplazar los paquetes de otras personas en el repositorio al iniciar el retiro (yank) de un paquete legítimo y cargar otro archivo con el mismo nombre y número de versión en su lugar.

-

Detectaron una vulnerabilidad en sudo que permitía cambiar cualquier archivo

Se ha identificado una vulnerabilidad (ya catalogada bajo CVE-2023-22809) en el paquete sudo, que se utiliza para ejecutar comandos en nombre de otros usuarios, lo que permite que un usuario local edite cualquier archivo en el sistema, lo que, a su vez, permite obtener derechos de root cambiando /etc/shadow o scripts del sistema.

-

Detectaron una vulnerabilidad en xterm que conduce a la ejecución de código

Hace poco se dio a conocer la noticia de que fue encontrada una vulnerabilidad en el emulador de terminal xterm (ya catalogada bajo CVE-2022-45063), el problema permite ejecutar comandos de shell cuando se procesan determinadas secuencias de escape en el terminal.

-

Detectaron una vulnerabilidad que afecta a enrutadores Qualcomm y HiSilicon

Se dio a conocer la noticia, de que un grupo de investigadores de la Universidad de Tsinghua (China) y la Universidad George Mason (EE.UU.) divulgaron información sobre una vulnerabilidad (CVE-2022-25667) en puntos de acceso inalámbricos que permite organizar la intercepción de tráfico (MITM) en redes inalámbricas protegidas mediante WPA, WPA2 y Protocolos WPA3.

-

Detectaron una vulnerabilidad que afecta a más de 10,000 servidores vpn

Hace poco un grupo de investigadores dieron a conocer una vulnerabilidad con una clasificación de gravedad de 9,8 sobre 10, esto después de que dieran 1 año de gracia antes de que divulgarán dicha información.

-

Detectaron vulnerabilidades en Git que permiten sobrescribir archivos o ejecutar código

Se dio a conocer el lanzamiento de las nuevas versiones correctivas de mantenimiento de Git v2.40.1, junto con versiones de mantenimiento para versiones anteriores v2.39.3, v2.38.5, v2.37.7, v2.36.6, v2.35.8, v2.34.8, v2.33.8, v2.32.7, v2.31.8 , y v2.30.9, esto debido a que dada a conocer información de que fueron identificadas cinco vulnerabilidades en Git.

-

Día de correcciones: Canonical lanza parches para solucionar 6 vulnerabilidades de urgencia media

Hace unas horas hemos publicado un artículo hablando sobre lo que se conoce como Lockdown, un nuevo módulo de seguridad que llegará con Linux 5.4. Entre lo que hará este módulo tenemos que ayudará a evitar la ejecución de código arbitraria. El ejemplo que mejor explica su importancia ha llegado hoy mismo, puesto que Canonical ha corregido varias vulnerabilidades y algunas de ellas se podían usar para ejecutar código arbitrario, algo que será más difícil tras el lanzamiento de Linux 5.4.

-

Diez predicciones globales de Ciberseguridad para 2024

La ciberseguridad se ha convertido en una preocupación central en la era digital, y a medida que la tecnología avanza, también lo hacen las amenazas cibernéticas. Anticipar los desafíos futuros es esencial para proteger nuestros datos, sistemas y la integridad de las operaciones en línea.

-

Diferencias Hacking vs. Hacking ético

En el mundo digital actual, la ciberseguridad es una de las principales preocupaciones de particulares, organizaciones y gobiernos. Uno de los aspectos más críticos de la ciberseguridad es comprender la diferencia entre piratería informática y piratería ética.

-

Dirty Pipe: la última vulnerabilidad grave de Linux está siendo parcheada

Dirty Pipe es el nombre que han dado a una vulnerabilidad encontrada en el kernel Linux y considerada como muy grave, a través de la cual se podría hacer… lo de siempre, básicamente: una escalada de privilegios que pondría en jaque al sistema. Pero no te estreses, que no merece la pena.

-

Dirty Pipeline : también es conocido por CVE-2022-0847

Mientras escribo esto, ya existe un exploit desagradable que utiliza la última vulnerabilidad del kernel de Linux, Dirty Pipeline , para que cualquier J. Random Luser sobrescriba el campo de contraseña de root en /etc/passwd. Los expertos de LWN.net lo llamaron una " vulnerabilidad del kernel desconcertante". Lo llamo un problema de seguridad de "dispárame ahora".

-

El administrador de contraseñas de Kaspersky no era para nada seguro y sus contraseñas podían descifrarse

Hace pocos dias se armó un tremendo escándalo en la red por una publicación realizada por Donjon (una consultora de seguridad) en la cual básicamente discutió diversos problemas de seguridad de «Kaspersky Password Manager» en especial en su generador de contraseñas, ya que demostró que cada contraseña que generaba podría ser descifrada por un ataque de fuerza bruta.

-

El creador de las contraseñas que incluyen letras, números y caracteres especiales reconoce que no son tan seguras

Bill Burr fue el encargado de escribir un informe para el Instituto Nacional de Estándares y Tecnología de los Estados Unidos (NIST), en el año 2003, en donde recomendaba las medidas de seguridad más efectivas para crear una contraseña. Ahora, catorce años más tarde, se ha arrepentido.

-

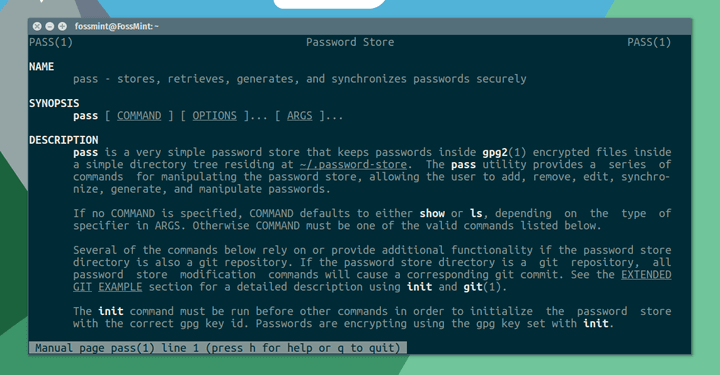

El gestor de contraseñas pass

Puesto que recientemente se hablo de KeePassXC y parece que menos gente de la que pensaba conocía pass (Passwordstore), por lo que decidí dar a conocer las diferencias más significativas, si alguien estuviera interesado y quisiera ver más detalles, debería consultar la web oficial y su canal IRC/mailing list.

-

El kernel de Linux corrige el error de desbordamiento de la pila remota

Appgate detalló el martes un error del kernel de Linux recientemente revelado y recientemente parcheado que podría causar la ejecución de código local y remota, y la denegación de servicio. El error es un desbordamiento de pila en el servicio de comunicación transparente entre procesos (TIPC), el servicio de socket de dominio de clúster en Linux. Los diferentes nodos en TIPC se comunican mediante mensajes y, si bien TIPC se diseñó para verificar si se cumple una longitud mínima de mensaje, no verificó si se cumplió con una longitud máxima de mensaje. Superar el máximo provoca el desbordamiento.

-

El malware de Linux en lo que va del año 2022 está en aumento

Los dispositivos de Internet de las cosas están aumentando la cantidad de variantes de malware de Linux. Los sistemas basados en Linux están en todas partes y son una parte central de la infraestructura de Internet , pero son los dispositivos de Internet de las cosas (IoT) de baja potencia los que se han convertido en el principal objetivo del malware de Linux.

-

El malware FontOnLake ataca los sistemas Linux en ataques dirigidos

Una marca de malware que anteriormente no se había detectado se está utilizando en ataques dirigidos contra sistemas Linux. Según los investigadores de la firma de ciberseguridad ESET, el malware, llamado FontOnLake , parece estar bien diseñado y, mientras se encuentra en desarrollo activo, ya incluye opciones de acceso remoto, funciones de robo de credenciales y es capaz de inicializar servidores proxy.

Página 6 de 18