Delincuentes han creado una variedad de ransomware para Android que encripta los datos de los usuarios y bloquea a las víctimas de los dispositivos comprometidos al cambiar los PIN’s.

DoubleLocker combina un mecanismo astuto de infección con dos poderosas herramientas para extorsionar dinero de sus víctimas.

“Su carga puede cambiar el PIN del dispositivo, evitando que la víctima acceda a su dispositivo y encripta los datos”, dice Lukáš Štefanko, el investigador de malware de la empresa de seguridad ESET que descubrió DoubleLocker. “Tal combinación aún no se ha visto en el ecosistema de Android.

“DoubleLocker utiliza los malos servicios de accesibilidad de Android, que es un truco popular entre los ciberdelincuentes”.

Lo desagradable se basa en un troyano bancario, lo que significa que la funcionalidad comprometedora de la cuenta podría fácilmente agregarse.

El malware de Android se propaga de la misma manera que el de un PC, como una actualización falsa de Adobe Flash Player que se implementa a través de sitios web comprometidos.

Una vez que se lanza, la aplicación solicita la activación del servicio de accesibilidad del malware, denominado “Google Play Service”. Una vez que el malware obtiene estos permisos de accesibilidad, los utiliza para activar los derechos de administrador del dispositivo y configurarse como la aplicación principal predeterminada, en ambos casos sin el consentimiento del usuario.

“Al configurarse como una aplicación doméstica común, el lanzador, es un truco que mejora la persistencia del malware”, dice Štefanko. “Cada vez que el usuario hace clic en el botón de inicio, el ransomware se activa y el dispositivo se vuelve a bloquear. Gracias al uso del servicio de accesibilidad, el usuario no sabe que lanza el malware al inicio”.

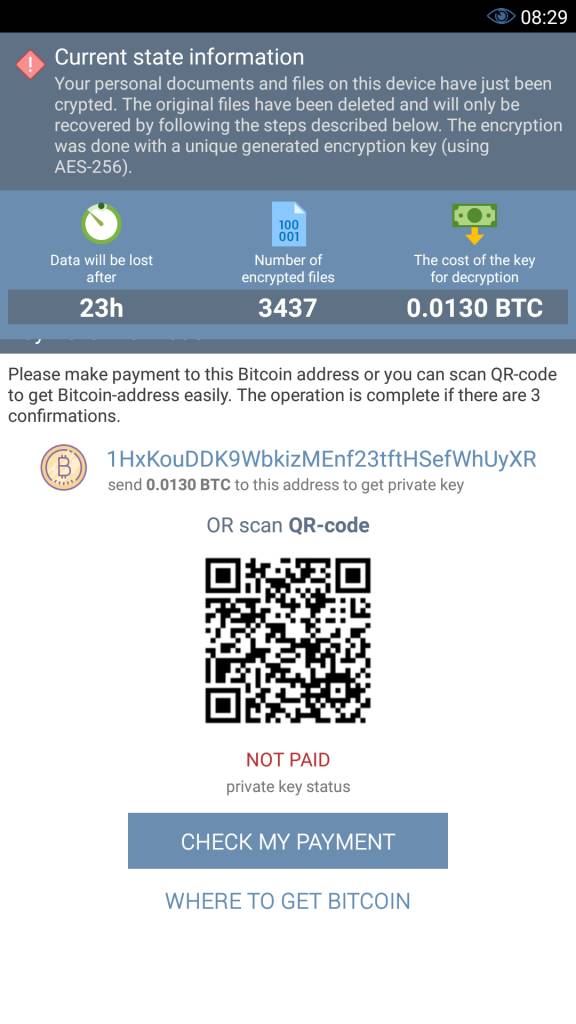

DoubleLocker, una vez plantado en un dispositivo comprometido, crea dos razones para que las víctimas paguen. Primero, cambia el PIN del dispositivo, bloqueando de manera efectiva para que la víctima no lo use. En segundo lugar, DoubleLocker encripta todos los archivos del directorio de almacenamiento principal del dispositivo utilizando el algoritmo de cifrado AES.

El rescate se ha establecido en un BTC 0.0130 relativamente modesto (aproximadamente $ 54). La única opción viable para limpiar un dispositivo no rooteado del DoubleLocker ransomware es a través de un restablecimiento de fábrica. Es posible realizar una aproximación al bloqueo de PIN en dispositivos rooteados. Los archivos encriptados no se pueden recuperar fácilmente.