Investigadores de la Universidad de California y del US Army Research Laboratory, han descubierto un fallo crítico en la implementación del Transmission Control Protocol (TCP) en sistemas Linux.

TCP sirve para empaquetar e intercambiar datos entre diferentes ordenadores a través de internet, asegurando que la integridad de los mismos permanezca intacta. No solo navegadores web (HTTP/HTTPS) sino también clientes FTP y otros servicios (SSH, Telnet, Bittorrent, IRC, XMPP, etc.) son los que utilizan este protocolo.

La vulnerabilidad (CVE-2016-5696) que se da en kernels con versión 3.6 o superior (a partir de 2012 aprox.), permite inyectar código malicioso o terminar una conexión entre dos partes de forma remota, lo que puede tener graves consecuencias para la seguridad en internet.

Los investigadores detectaron que un ataque de tipo lateral era capaz de predecir los números de secuencia TCP utilizados para la identificación entre partes, aprovechando el límite de caracteres ACK (100) que introdujo Linux 3.6.

Algo que podéis comprobar con este comando:

cat /proc/sys/net/ipv4/tcp_challenge_ack_limit

Fue una medida para mejorar la seguridad de TCP contra determinados ataques, pero dejo la puerta abierta a que un atacante pueda establecer conexiones simplemente conociendo la IP del cliente y del servidor.

Como consecuencia de eso, se podría debilitar la capacidad de anonimato de redes como Tor facilitando el rastreo de sus usuarios.

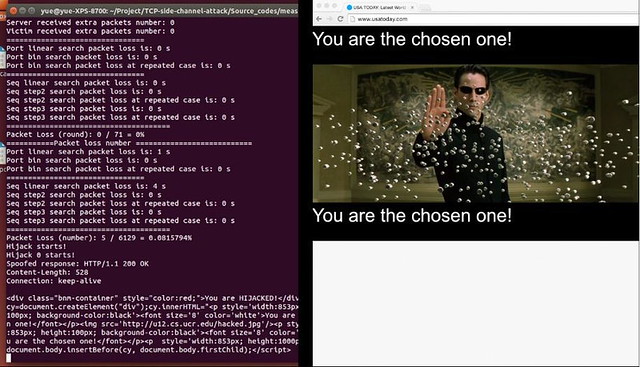

También permitir el secuestro de conexiones web inyectando material falso en una página. Algo que se puede hacer en menos de un minuto, tal como podemos observar en este vídeo:

Las posibilidades de éxito del ataque –que no precisa ningún MITM con servidores por medio– oscilan entre el 88-97 % dependiendo de las condiciones del mismo y es especialmente preocupante debido a que la mayoría de servidores en internet ejecutan Linux.

Los usuarios de Android también se verían afectados, al igual que multitud de aparatos inteligentes (smartTVs por ej), así como los que usamos cualquier distribución GNU/Linux más o menos reciente.

Versiones del kernel a partir de 4.7 (que establece un límite ACK superior, de 1000) no se ven afectadas por esta vulnerabilidad

La gente del núcleo ya está trabajando en una solución a este error en versiones previas. Se han propuesto varias medidas temporales para evitar cualquier posible ataque, como aumentar el ratio ack en el archivo de configuración de sysctl. En todo caso lo más recomendable, es esperar unas horas a que lleguen los parches a nuestra respectiva distro

Señalar que este fallo no afecta a otros sistemas operativos como OS X o Windows.

Tenéis más información sobre el tema en el paper donde se da a conocer la vulnerabilidad.

Fuente: Ars Technica | lamiradadelreplicante