No era tan fiero el bicho como lo pintaban…Linux.Encoder.1 al que muchos denominan como el primer ransomware para sistemas Linux, capaz de cifrar los contenidos de webservers y exigir un rescate en bitcoins para liberar sus contenidos, tiene un fallo en la generación de su cifrado que permite recuperar la clave ejecutando un simple script de Python, sin necesidad de tener que pagar nada.

Este ransonware afecta unicamente a los propietarios de páginas webs que utilizan como sistema de gestión de contenido Magento, debido a un exploit que ya ha sido parcheado.

Estamos hablando de un CMS con un uso muy extendido en el comercio electrónico, así que serían los webmasters y no los usuarios de escritorio los que tendrían porque preocuparse, ante un ataque de este tipo.

La compañía de antivirus Doctor Web fue la primera en dar la alarma alertando a los administradores de sistemas de esta nueva generación de ransomware.

En principio no parece demasiado extendida la infección, pero tal como comentaba ayer en Twitter el conocido analista de seguridad Mikko Hypponen, una búsqueda en Google nos proporciona varias docenas de sitios infectados.

Google finds dozens of live websites that have become victims of the Linux.Encoder.1 trojan: https://t.co/9TMmCJqE6t pic.twitter.com/gqJeTJMWyj

— Mikko Hypponen (@mikko) noviembre 10, 2015El troyano fue bautizado como Linux.Encoder.1 por la gente de Doctor Web y es capaz de cifrar los contenidos de directorios /home, /root, /var/lib/mysql –aunque yo todavía tengo la duda de como es capaz de ejecutarse como root– combinando cifrado simétrico (AES) y asimétrico (RSA)

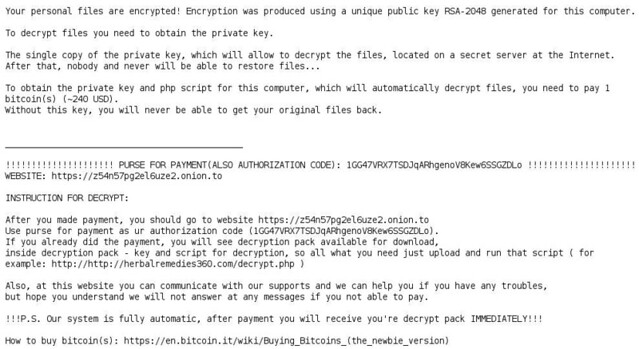

Linux.Encoder.1 es lo bastante inteligente para dejar algunos archivos intactos para arrancar el sistema, y ver el conjunto de directorio cifrados; además de un archivo readme, con instrucciones para efectuar el pago (1 bitcoin = ~ $308)

La compañía de seguridad Bitdefender investigó el ransomware y descubrió una fallo de diseño a la hora de generar la clave AES en el ordenador de la victima, ya que la misma no se producía de forma totalmente aleatoria y podía ser recuperada analizando la fecha y hora del momento del cifrado.

En Bitdefender han liberado un script de forma gratuita, con las instrucciones de uso para poder descifrar los datos.

Seguramente los diseñadores de este ransomware aprenderán de los errores y en futuras versiones mejorarán el sistema de encriptado, por lo que la recomendación es la de siempre, software actualizado y un buen sistema de backups (offline).

Fuente: lamiradadelreplicante