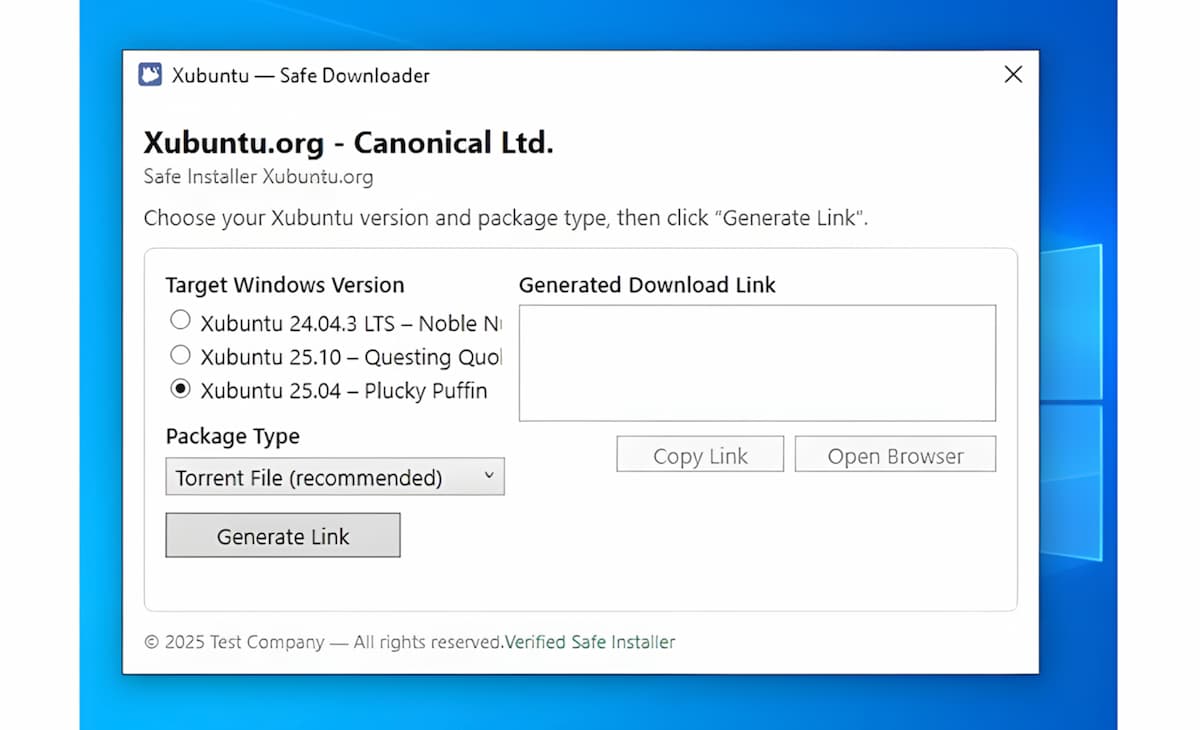

Recientemente, se dio a conocer la noticia de que el sitio web oficial de Xubuntu fue comprometido debido a una seria brecha de seguridad, la cual ha afectado a la distribución luego de que atacantes desconocidos lograran comprometer la página de descargas y reemplazar los enlaces legítimos por un archivo malicioso llamado “Xubuntu-Safe-Download.zip”. Este archivo, que aparentaba ser un instalador oficial, en realidad contenía un troyano para Windows diseñado para robar criptomonedas.

La primera advertencia provino de un usuario de Reddit, quien notó un comportamiento sospechoso al intentar descargar Xubuntu desde el sitio oficial. En lugar de un torrent o imagen ISO, se descargaba el archivo “Xubuntu-Safe-Download.zip”, el cual contenía un ejecutable de Windows.

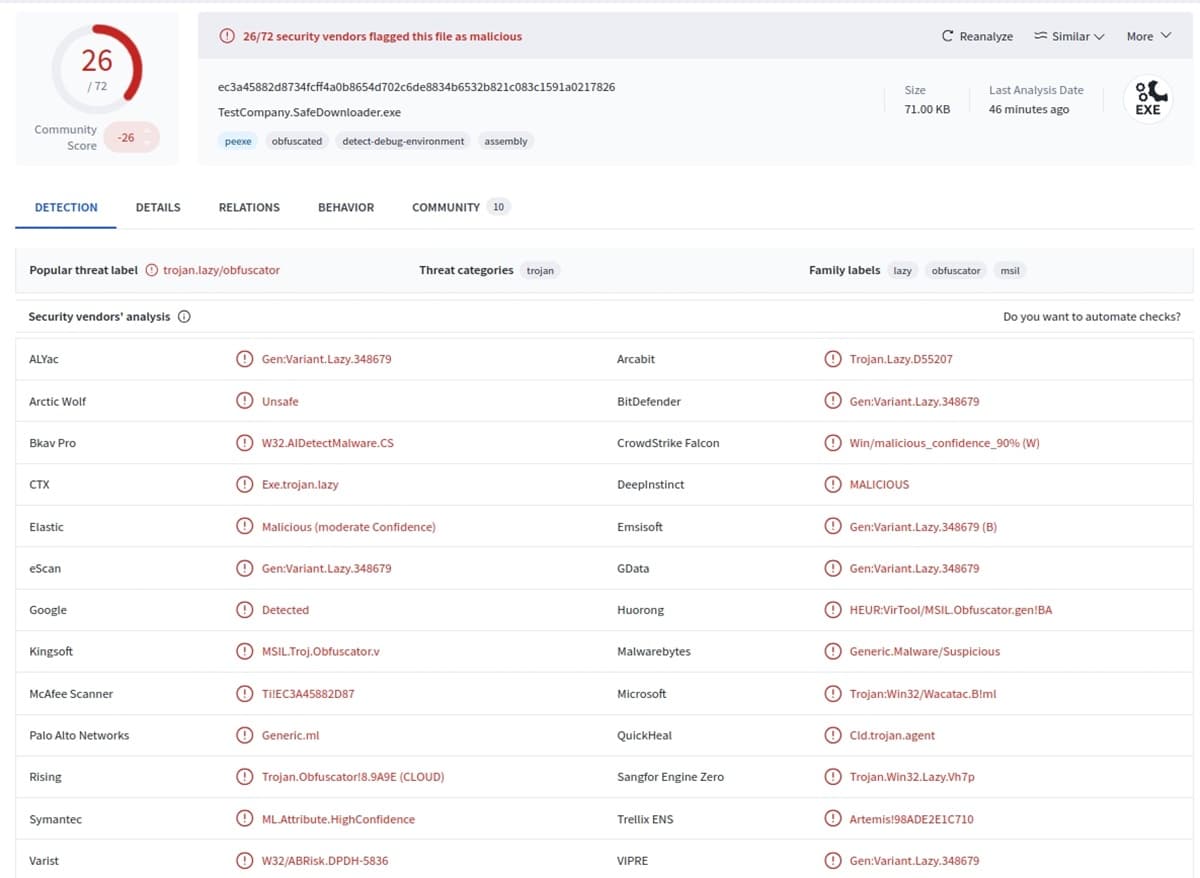

El análisis en VirusTotal confirmó que el archivo era un troyano que simulaba un instalador auténtico e incluso incluía un falso documento de términos de servicio para reforzar su legitimidad. Su verdadera función era actuar como un Crypto Clipper, interceptando direcciones de billeteras de criptomonedas copiadas al portapapeles y reemplazándolas por las de los atacantes.

Tengan en cuenta que Xubuntu.org fue hackeado y su botón de descarga intenta descargar «Xubuntu-Safe-Download.zip», que parece incluir un TOS falso y un EXE, y Virustotal confirma que contiene malware (un troyano). Parece que alguien intenta atraer a novatos de Windows que podrían estar interesados en Linux (más ahora, con el fin de la vida útil de Win10).

Espero que el equipo del proyecto Xubuntu y Ubuntu/Canonical puedan actuar con rapidez, pero, según los primeros que lo notaron , parece que lleva activa 6 horas . Que esta vulnerabilidad lleve activa 6 horas no debería ser un problema.

Según los reportes, la redirección maliciosa permaneció activa durante aproximadamente seis horas antes de que el equipo de Xubuntu eliminara el enlace comprometido. En este momento, la página de descargas ha sido deshabilitada y redirige a la página principal del sitio, lo que confirma que el equipo está intentando mitigar los daños.

El malware afectaba únicamente a usuarios de Windows

Aunque el incidente ha generado gran preocupación en la comunidad de Linux, todo apunta a que el ataque iba dirigido específicamente a usuarios de Windows. El ejecutable malicioso se instalaba en la carpeta AppData/Roaming (una ruta exclusiva de ese sistema operativo). El archivo, identificado también como “TestCompany.SafeDownloader.exe”, fue marcado como malicioso por 26 de los 72 proveedores de seguridad en VirusTotal.

De acuerdo con los análisis, este malware no es un minero, sino un clipper que modifica el contenido del portapapeles, redirigiendo transacciones de criptomonedas hacia las direcciones controladas por los atacantes. Su diseño sugiere que buscaba engañar a usuarios inexpertos que migraban de Windows a Linux y podían no notar las diferencias entre los métodos de descarga legítimos.

Vulnerabilidad en WordPress y una posible intrusión previa

Todo indica que el ataque se originó a partir de una vulnerabilidad en WordPress del sitio xubuntu.org, posiblemente a través de un plugin desactualizado. Los registros del servicio archive.org muestran que la página fue modificada entre el 11 y el 18 de octubre, periodo en el que se añadió el enlace malicioso.

Gracias a todos. Dependemos de nuestro entorno de hosting para las actualizaciones y parece que hubo un pequeño desliz. Estamos trabajando en ello, pero por ahora la página de Descargas está deshabilitada.

Estamos migrando a un entorno estático, lo que debería eliminar este tipo de problemas, pero nuestro equipo es bastante pequeño y está muy ocupado…

Además, en septiembre ya se había reportado un comportamiento anómalo en el sitio, cuando un usuario detectó una entrada de blog con publicidad de un casino. Aunque se eliminó rápidamente, no se investigó a fondo, lo que ahora parece haber sido una señal temprana del compromiso.

Cabe mencionar que el incidente de Xubuntu no es un caso aislado. En los últimos meses, la comunidad de código abierto ha enfrentado múltiples ataques: el repositorio AUR de Arch Linux sufrió la inserción de un troyano RAT, la infraestructura de Fedora y Arch fue blanco de ataques DDoS, y una instancia de GitLab de Red Hat también fue comprometida.

Fuente: ubunlog