Si habéis actualizado Antergos en las últimas horas, seguro que habéis notado un aviso sobre una vulnerabilidad concerniente al instalador Cnchi, en versiones previas a 0.14.287 (hasta hace unos días, como quien dice).

El recién estrenado servicio de alertas críticas de la distro (antergos-alert que reemplaza a antergos-repo-priority), nos advierte de que el conjunto de bits aleatorios (sal), utilizados para crear nuestras contraseñas durante el proceso de instalación es débil y hasta cierto punto predecible.

Para ello un atacante debe conocer el hash con el que se ha generado y a partir de ahí, podría intentar técnicas de fuerza bruta y diccionarios para adivinar el password correspondiente.

El problema afecta también a Manjaro, tanto a los que hayan instalado con Calamares (versiones anteriores a v3.1.0.2) como con Thus (versiones anteriores a 0.9.5.2) , y aunque no parece una vulnerabilidad para alarmarse –puesto que exige ese conocimiento previo de la suma de verificación ligada a la contraseña–, no nos cuesta nada solucionarla.

Primero podemos comprobar de primera mano si estamos afectados por este bug (a menos que hayáis instalado en los últimos días, casi seguro que si).

Echamos un vistazo al archivo shadow:

sudo nano /etc/shadow

Pongamos que nuestro usuario se llama Rick, si nos encontramos un hash que empieza de esta manera, estamos afectados:

Rick: $6$Rick$ [...] [...]

Por contra lo normal sería algo parecido a esto:

Rick: $6$Q7hM [...] [...]

Lo bueno de este bug, es que tiene muy fácil solución y de paso nos va servir como recordatorio, en caso de que alguna vez deseemos cambiar nuestras credenciales en el sistema.

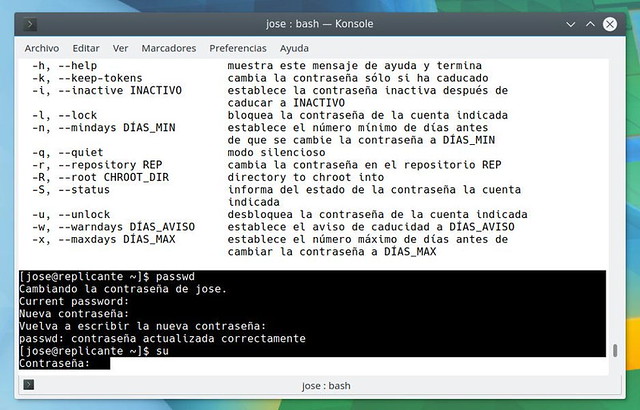

Basta con crear una contraseña nueva, ejecutando el comando passwd. En mi caso:

[jose@replicante ~]$ passwd

Cambiando la contraseña de jose.

Current password:

Nueva contraseña:

Vuelva a escribir la nueva contraseña:

passwd: contraseña actualizada correctamente

Si queremos conservar la antigua, repetimos el proceso y volvemos a cambiar.

De la misma manera podemos modificar la contraseña de root (que seguro también va a estar afectada):

[jose@replicante ~]$ su

Contraseña:

[root@replicante jose]# passwd

o del resto de usuarios si somos los administradores del sistema.

[jose@replicante ~]$ su Rick

Contraseña:

[Rick@replicante ~]$ passwd

[jose@replicante ~]$ su Morty

Contraseña:

[Morty@replicante ~]$ passwd

La vulnerabilidad fue descubierta por un desarrollador llamado Bart Haan y en su resolución ha sido importante la buena comunicación existente, entre los equipos de Antergos y Manjaro.

Fuente: lamiradadelreplicante