Linux ha entrado en competición en la Pwn2Own 2017 representado por Ubuntu su distro más popular y ha caído abatido por los cazadores de vulnerabilidades en el primer día de la conferencia, debido a un fallo detectado en el Kernel.

Un error de desbordamiento de buffer con escritura fuera de los límites (out-of-bounds) que ha descubierto el equipo chino Chaitin Tech, y por el que han recibido un premio de 15 000 dólares.

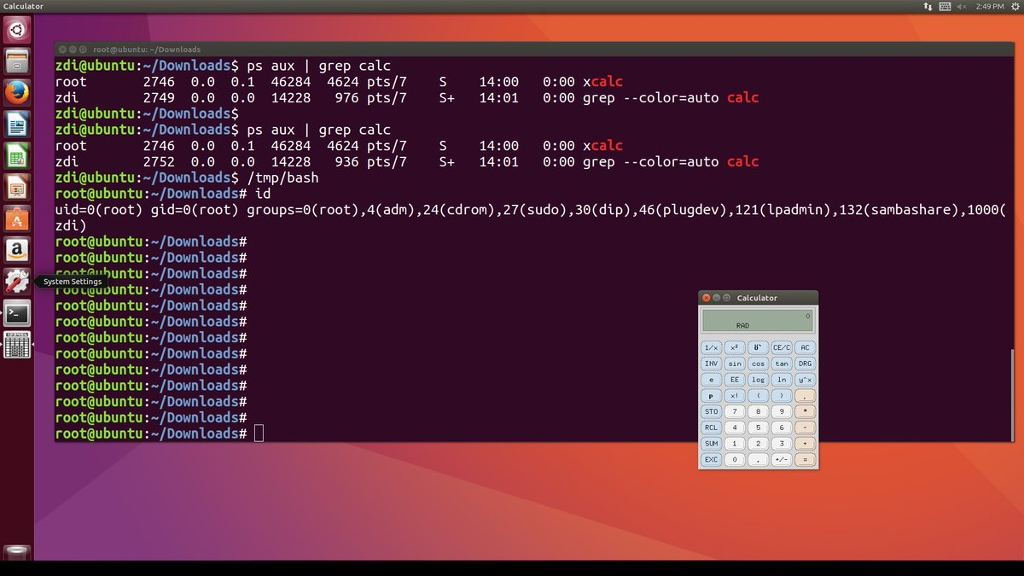

Como veis en la imagen que abre el post, para ilustrar el ataque eligieron la aplicación de calculadora xcalc (así como calc utilizado para hacer operaciones en la terminal) y de alguna manera consiguieron ganar acceso de root, mediante un archivo temporal creado por bash.

Por ahora no disponemos de una información completa para evaluar la gravedad de dicha vulnerabilidad, pero es de suponer que una vez publicada no tardará demasiado en ser resuelta y aplicado el parche correspondiente en las diferentes distros.

Ese mismo equipo ha sido responsable también de otros hallazgos en esta conferencia como el que afectaba a Mozilla Firefox y permitía una escalada de privilegios en el kernel de Windows.

No solo Linux

Además de Ubuntu, otros contendientes han mordido el polvo durante estos días de conferencia:

- Un error descubierto en el motor chakra del navegador Microsoft Edge permitía inyectar código malicioso evitando todo tipo de sandbox. La gente de Tencent Security se llevó 80 000 dólares por este hallazgo.

- El navegador Safari de MacOS ha sido hackeado varias veces. Una de las vulnerabilidades permitía acceso como administrador y dejar un mensaje en la barra táctil de la última MacBook Pro (premio de $25 000 para dos investigadores alemanes del Instituto de Tecnología de Karlsruhe). En otra mediante técnicas de desbordamiento de buffer se ganaba elevación de privilegios con el kernel macOS UaF ($35 000 para la gente de 360 Security)

- A destacar también una vulnerabilidad en el núcleo de Windows que permitía la ejecución de código remoto aprovechándose de un fallo de desbordamiento de buffer en el estándar de compresión de imágenes jpeg2000 utilizado por el lector de PDF’s Adobe Reader (otros $50 000 dolares para 360 Security Team)

- Y para finalizar un clásico: fallo en Adobe Flash que permitía la ejecución de código malicioso y obtener privilegios en el sistema. El equipo de Tencent Security se llevó 40 000 dólares por descubrir dicha vulnerabilidad. A mayores los empleados de 360 Security Team descubrieron otro fallo en Adobe Flash que afectaba al Windows Kernel mediante escalada de privilegios.

Chrome y Apache resisten

Hasta ahora los intentos por hackear Google Chrome y Apache (este último ejecutándose en un servidor Ubuntu) han sido infructuosos, curiosamente la vulnerabilidad de Apache Server de producirse sería la mejor recompensada ($200 000 de un total de un millón de dólares en juego). Aún quedan unas horas de conferencia pero todo parece indicar que serán los únicos en salir bien parados de este certamen.

A lo largo del día de hoy también se pondrá a prueba la seguridad de WMWare Workstation (Guest-to-Host) por parte de la gente de Keen Lab y PC Mgr. Habrá que ver si tienen éxito.

Podéis seguir la evolución de la conferencia y los resultados de los últimos días en la web de Zero Day Initiative.

Fuente: lamiradadelreplicante