Per se, por tener la jerarquía heredada de UNIX, GNU/Linux es un sistema operativo bastante seguro. De hecho en este sistema se apoyan grandes empresas, como Google, Facebook, Amazon, así como entidades gubernativas, colegios, institutos y agencias de seguridad de todos los países del mundo.

No obstante, existe la creencia generalizada de que en GNU/Linux no hay virus. Esto es relativo, porque es cierto que es muy DIFÍCIL que se pueda ejecutar un virus, pero hay otras vulnerabilidades igual de peligrosas.

Deberías de saber ya que, en todos los sistemas operativos, incluído GNU/Linux, el mayor peligro que existe para ejecutar virus, malware y otras vulnerabilidades, eres tú.

Una cosa muy importante en este mundo del pingüino, es no jugar con los comandos usando la cuenta de root. Infórmate por la red si lees en algún sitio un comando que te resulte extraño y no ejecutes todo lo que leas. Para tu conocimiento, un bromista te puede ofrecer un consejo capaz de mandar al infierno tu sistema. Se siempre más cauto que confiado.

Aquí algunos ejemplos de comandos muy peligrosos para que los memorices. Repito, NO EJECUTES NINGUNO.

rm –rf *

Borrado recurrente de directorios.

rm –rf /

Comando similar al anterior pero dirigido a root. Es nefasto.

mv ~ /dev/null

Moverías directorios esenciales a NULL, es decir, se borrarían.

:(){ :|: & };:

Si se ejecuta, se repite tanto que llega a bloquear el sistema.

Mkfs

Es un comando para formatear. Úsalo con mucho cuidado.

dd

Este comando copia por ejemplo, una imagen ISO a un dispositivo .. o a algún directorio. Por ello debes de tener cuidado porque arruinarías el sistema.

sh

También hay que tener especial atención a un archivo con extensión sh. Sh es un script de texto que podría importar mediante wget, por ejemplo, un archivo malicioso, o ejecutar directamente alguna vulnerabilidad. Es buena cosa echar un vistazo al código de las extensiones sh.

Otra cosa con la cual hay que tener mucho cuidado son los correos electrónicos. Hoy día, de hecho, la mayoría de los ataques con virus y malware son mediante ese modo. Utiliza el sentido común. Es cierto que un virus que tiene la extensión .exe, en GNU/Linux no entrañaría ningún peligro pero sí un adjunto binario o de lo que hablamos más arriba, un archivo .sh con la intención de robar datos o infectar con un rootkit.

Así que usa la cabecita y piensa que no tienes por qué recibir ningún adjunto, y menos con extensiones como sh, arj, exe. Puedes recibir un .pdf que estés esperando pero ni se te ocurra ejecutar un .pdf que tiene una extensión extraña, como .pdf.arj. Y de cartas nigerianas ni hablemos. ¿Quien no tiene millones de euros bloqueados y no puede sacarlos?

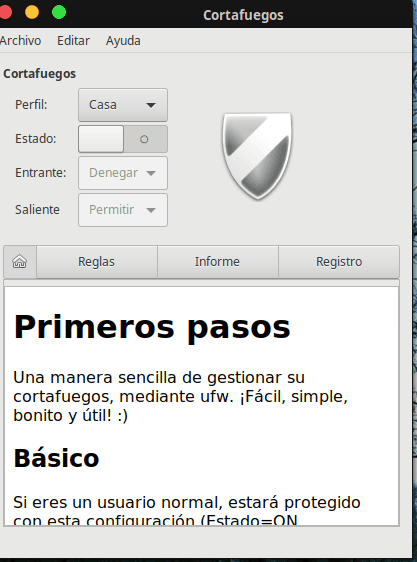

Otro consejo es tener activo y configurado el cortafuegos. SELINUX, el firewall de GNU/Linux es una gran herramienta y hace muy bien su trabajo pero su configuración es difícil, por lo que busca para tu distribución un gestor con interfaz gráfica del firewall, como Fwbuilder. También hay distros que vienen con esa herramienta para configurar el cortafuegos en el centro de control, como Opensuse, Mageia, PCLinux y bastantes más.

Pero quizás, la cosa más importante es la irresponsabilidad del usuario. Los sistemas basados en UNIX tienen separados /home de /root. En /home no hay riesgo de amenaza del sistema .. siempre que sepas algunos puntos esenciales. Y el punto más importante es que tengas muchísimo cuidado en ejecutar programas o archivos que vayan a acceder al sistema. En general, cuando descargas un archivo .deb, .rpm, tar.gz de una página oficial, no suele haber riesgo de vulnerabilidad pero se ha demostrado que es posible incluir en el paquete código malicioso. Flatpak, Snap y Appimage pueden ser objetivo de delincuentes.

Cuando quieras, por ejemplo, probar un pack de iconos, o un tema de escritorio descargados manualmente, jamás los lleves a /usr/share/icons. Para ello, nuestro ingenioso sistema GNU/Linux tiene una opción mucho más segura. En la carpeta de inicio hay ocultas carpetas que sirven para instalar cosas para el usuario no root, osea, el user común. Por ejemplo, está la ruta .local/share/icons (KDE) o bien sólo .icons/ o .themes/ (Gnome, Cinnamon, XFCE).

La existencia de tantísimas distros GNU/Linux es un agravante en el tema de las vulnerabilidades, sobre todo aquellas que apenas tienen mantenimiento o que ya no tienen ningún soporte. Es por ello que actualizar es una gran idea y aunque pueda doler a algunos, elige distribuciones GNU/Linux que tengan buen soporte y que actualice con frecuencia. Recuerda que en cada actualización de un paquete, pueden venir parches de posibles vulnerabilidades.

Tampoco deseo meterte miedo, no podemos vivir pensando siempre en que nos atacará un virus, los riesgos son muy teóricos pero en la práctica no es para tanto.

Hay, eso sí, razones de temor en los servidores GNU/Linux, dado que a un hacker le interesa más comprometer a un servidor que a un usuario, por secuestro de datos. De todos modos, con algunas herramientas de seguridad, los ataques pueden ser evitados o minimizados.

GNU/Linux tiene alrededor de un 3% de cuota de usuarios en todo el mundo y no es la plataforma que más interesa para atacar. Tampoco existen muchos virus ni malware en nuestra plataforma, sin embargo se ve bastante afectada por vulnerabilidades del Kernel, cosa que, rápidamente son solventadas.

También es cierto que a veces salen noticias de nuevas vulnerabilidades que pondrían nuestras distribuciones GNU/Linux en graves aprietos, pero debido a su naturaleza abierta, las soluciones y parches son aplicados con mucha rapidez.

La existencia de virus, malware, troyanos, ransomware, botnets son característicos y muy frecuentes en Windows. En GNU/Linux es muy difícil de encontrar algo así. Lo más habitual que puede haber en nuestro sistema es la explotación de vulnerabilidades para escalar privilegios y secuestrar tu PC. Hablo de rootkits y no es moco de pavo.

Así que para terminar, resalto que el peor peligro ante tu PC eres tú. Ten sentido común y astucia, no seas confiado, mejor peca de desconfiado y disfrutarás de una plataforma muy segura y confiable. No estamos tan seguros como en FreeBSD, pero no es obviamente porque intrínsecamente sea más seguro, sino porque es menos usado que GNU/Linux y no es blanco de ataques.

Fuente: maslinux