Las variantes de Linux y BSD que emplean el popular paquete X.Org Server -casi todos lo hacen- son vulnerables a una nueva vulnerabilidad revelada el jueves.

La vulnerabilidad permite a un atacante un acceso limitado a un sistema, ya sea a través de un terminal o una sesión SSH, elevar los privilegios y obtener acceso de root.

No se puede utilizar para entrar en ordenadores seguros, pero sigue siendo útil para los atacantes, ya que puede convertir rápidamente las intrusiones simples en malos hacks.

Mientras que la vulnerabilidad no se encuentra en la categoría temible, el defecto de seguridad no debería ser ignorado por las comunidades Linux ya que X.Org es la base para las más famosas suites de interfaz de escritorio KDE y GNOME, y que se encuentra en todas las principales distribuciones Linux y BSD que ofrecen a los usuarios una interfaz basada en ventanas.

Sin embargo, según un informe escrito por el investigador de seguridad Narendra Shinde, desde mayo de 2016, el paquete X.Org Server contenía una vulnerabilidad que permitía a los atacantes elevar los privilegios y/o sobrescribir cualquier archivo en el sistema local, incluso datos cruciales del sistema operativo.

El problema, conocido como CVE-2018-14665, fue causado por el manejo inadecuado de dos opciones de la línea de comandos, a saber, -logfile y -modulepath, que permitían a un atacante insertar y ejecutar sus propias operaciones maliciosas. El fallo era explotable sólo cuando el servidor X.Org estaba configurado para ejecutarse con privilegios de root, lo que es una configuración común para muchas distribuciones.

Los desarrolladores de X.Org Foundation lanzaron X.Org Server 1.20.3 para solucionar este problema. El arreglo deshabilita el soporte para estos dos argumentos de la línea de comandos si el paquete X.Org Server se ejecuta con privilegios de root.

Distros como Red Hat Enterprise Linux, Fedora, CentOS, Debian, Ubuntu y OpenBSD ya han sido confirmados como impactados, y otros proyectos más pequeños son probablemente afectados también.

Se espera que las actualizaciones de seguridad que contengan el paquete X.Org Server parcheado se implementen en las próximas horas o días.

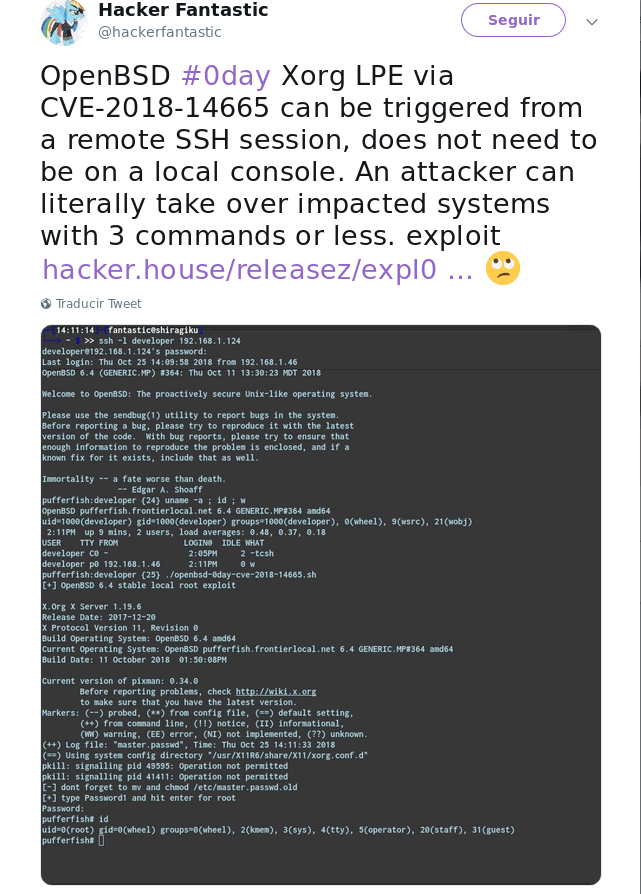

Matthew Hickey, cofundador y director de Hacker House, una empresa de ciberseguridad con sede en el Reino Unido, también ha publicado hoy el código de prueba de concepto.

“Un atacante puede literalmente tomar el control de sistemas con 3 comandos o menos”, dijo Hickey en Twitter. “Hay muchas otras formas de explotar, por ejemplo, crontab. Es graciosísimo lo trivial que es”.