Si eres demasiado paranoico respecto a la seguridad informática, probablemente sepas que el DNS estándar no es muy seguro. ¿Por qué? Porque, de forma predeterminada, las consultas DNS no están encriptadas. Eso significa que el DNS puede ser (y a menudo) explotado. Para sortear esa debilidad, es posible usar DNS donde todas las consultas DNS se manejan a través del protocolo cifrado TLS (Transport Layer Secure). Fuera de la caja, la mayoría de los sistemas operativos no funcionan con DNS sobre TLS.

Si estás utilizando Linux, hacerlo realidad no solo es posible, sino que es bastante simple.

Voy a mostrar lo fácil que es agregar DNS sobre TLS en Ubuntu 18.04. Para que esto suceda, usaremos Stubby, que es código abierto de resolución de resguardo DNS, que encripta las consultas DNS enviadas desde una máquina cliente a una resolución de privacidad DNS que aumenta la privacidad del usuario final. Demostraré la instalación en Ubuntu Desktop 18.04. Todo lo que necesitas es una instancia en ejecución de la última plataforma de Ubuntu y un usuario con privilegios sudo.

Vamos a instalar

Instalación

Instalar Stubby es fácil. Abre una ventana de terminal y emite los siguientes comandos:

sudo apt-get update sudo apt-get install stubby

Una vez que la instalación se complete, inicia y habilita Stubby con los comandos:

sudo systemctl start stubby sudo systemctl enable stubby

Probando la instalación

Vamos a utilizar la herramienta netstat para asegurarnos de que Stubby esté escuchando. Es posible que no encuentres netstat instalado. Para instalarlo, ejecuta el comando:

sudo apt-get install net-tools

Una vez que se completa esta instalación, ejecuta el comando:

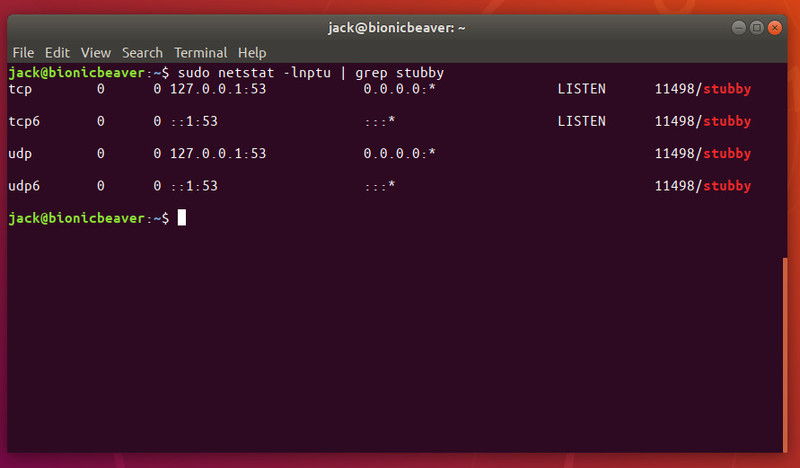

sudo netstat -lnptu | grep stubby

Deberías ver que stubby está escuchando localhost (127.0.0.1) en el puerto 53 (Figura A).

Configurando Stubby

Fuera de la caja, Stubby funciona perfectamente bien. Si quieres realizar cambios en la configuración, el archivo de configuración se encuentra en /etc/stubby/stubby.yml. Observarás que, en ese archivo, Stubby usa (de forma predeterminada) los siguientes servicios DNS que admiten TLS:

dnsovertls.sinodun.com

dnsovertls1.sinodun.com

getdnsapi.net

Debajo de eso, encontrarás una sección de servidores adicionales que están comentados. Hay varios servidores DNS sobre TLS que están disponibles aquí, como:

dns.quad9.net

unicast.censurfridns.dk

dnsovertls3.sinodun.com

dnsovertls2.sinodun.com

dns.cmrg.net

dns.larsdebruin.net

securedns.eu

Algunos de los servidores adicionales se enumeran con condiciones que describen debilidades o características que no funcionan. También puedes agregar DNS adicionales a través de servidores TLS en esta sección. Por ejemplo, Cloudflare DNS sobre servidores TLS se puede agregar así:

#CloudFlare DNS over TLS servers

- address_data: 1.1.1.1

tls_auth_name: "cloudflare-dns.com"

- address_data: 1.0.0.1

tls_auth_name: "cloudflare-dns.com"

Usando Stubby

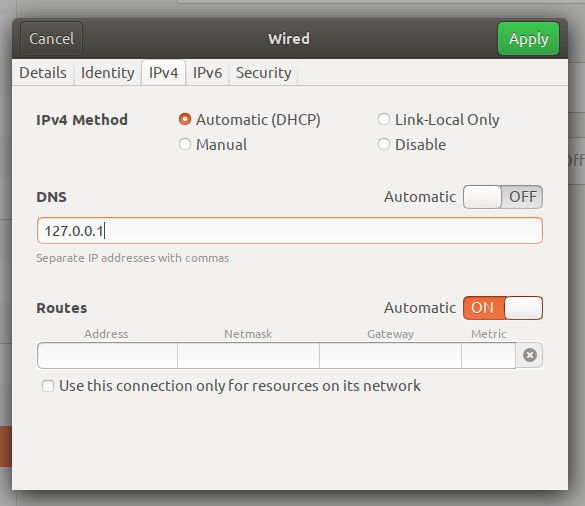

En este punto, debemos informar a Systemd para que realmente use Stubby para las consultas DNS. Para hacerlo, abre la aplicación Configuración de red y haz clic en el icono de ajustes asociado a tu conexión de red. En la ventana resultante, haz clic en la pestaña IPv4 y configure DNS Automatic en OFF. Luego, en el área de texto DNS, ingresa 127.0.0.1 (Figura B). Haz clic en Guardar para aplicar los cambios.

DNS encriptado

Y eso es todo. Stubby ahora está a cargo de manejar DNS sobre TLS. Tus consultas DNS ahora están encriptadas, por lo que deberías disfrutar de un poco más de seguridad en tu escritorio Ubuntu.