La BSI (Bundesamt für Sicherheit in der Informationstechnik) es una agencia del Ministerio del Interior alemán, responsable de la seguridad de las tecnologías de la información y las comunicaciones. Entre sus funciones está evaluar el nivel de criptografía de aplicaciones y la certificación de sus protocolos.

En su último informe –encargado a la empresa de seguridad informática atsec–, se han fijado en el generador de números aleatorios que utiliza Linux para producir sus fuentes de entropía, algo imprescindible -entre otras cosas– para un correcto cifrado.

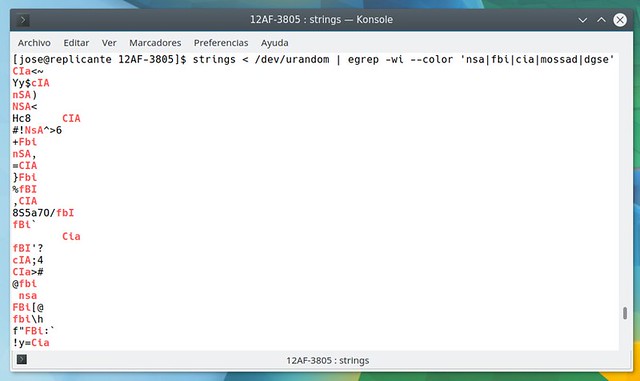

Han analizado el funcionamiento de /dev/random y /dev/urandom en las últimas versiones del kernel (incluyendo Linux 4.12) y han llegado a la conclusión de que cumple sus estándares de seguridad.

Entre otras cosas se trataba de comprobar que Linux-RNG (Linux Random Number Generator) era capaz de generar 100 bits de entropía en el momento oportuno, especialmente tras la instalación del sistema, en el primer reinicio. Es en ese momento, cuando arranca por primera ver del demonio de SSH y se crean las correspondientes credenciales (por ej. certificados TLS para servidores).

Además Linux-RNG se sometió a varios tipos de ataques (por ej. de denegación de servicio basados en unos estudios de Gutterman) y análisis (Lacharme), que confirmaron que el nivel de seguridad era el adecuado y cumplía los estándares de la agencia.

La gente del BSI también hizo sus recomendaciones: criticaron la excesiva complejidad del generador de números aleatorios, y sugirieron reemplazar SHA-1 (desde hace tiempo considerado poco seguro) por SHA-3 como función hash criptográfica, aunque reconocen la dificultad de llevarlo a cabo, ya que se supondría un rediseño completo del mencionado Linux-RNG.

Hace unos meses hubo un debate respecto a Git por una cuestión similar, según comentaba Torvalds en aquel momento “tampoco es que el cielo se fuera a caer de repente” por usar SHA-1 . En cualquier caso, Linux-RNG está diseñado con medidas de protección adicionales, para resistir un ataque de colisión contra SHA-1 y no ser comprometido.

Los tests se han realizado en un sistema Intel x86 (tanto en máquinas físicas como virtuales), pero sus resultados son extrapolables a otras arquitecturas de ordenador como ARM, MIPS, IBM System Z, POWER y Sparc.

Si os interesa el tema, aquí podéis leer el informe completo en su versión inglesa o alemana.

Destacar que la BSI, de forma conjunta con el contratista de seguridad informática atsec, tiene previsto continuar evaluando la seguridad del kernel, durante al menos los dos próximos años.

Fuente: lamiradadelreplicante